Протоколы VPN и какие лучше всего использовать

(Изображение предоставлено Shutterstock)

Проще говоря, VPN работает с использованием туннелей, которые обеспечивают анонимность и безопасность при использовании Интернета за счет шифрования данных, которые ваш компьютер отправляет на сервер VPN на другом конце.

Однако, как мы знаем из более старого протокола WEP для шифрования Wi-Fi, устаревшие протоколы могут быть скомпрометированы и могут оказаться недостаточными с точки зрения безопасности данных.

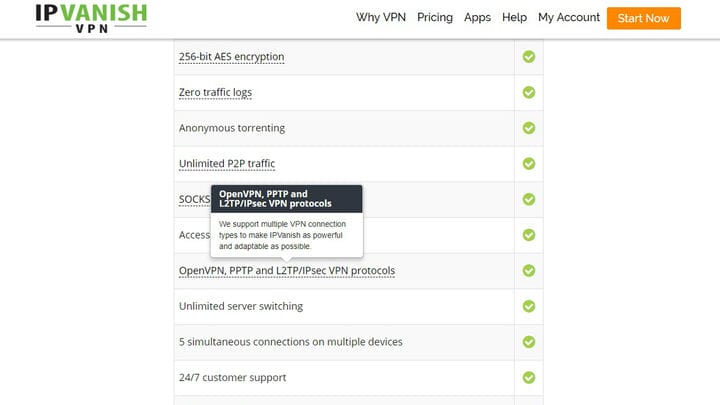

Таким образом, пользователи должны знать о различных протоколах VPN, чтобы быть уверенными, что их провайдер поддерживает более новые и более безопасные протоколы, избегая при этом более старых и менее безопасных протоколов.

Эти протоколы VPN, включая PPTP, L2TP и SSTP, основаны на механике исходного протокола Point-to-Point Protocol (PPP). PPP инкапсулирует IP-пакеты данных, а затем передает их серверу на другом конце. PPP – это более старый протокол, созданный для установления VPN-туннеля между коммутируемым клиентом для подключения к серверу доступа к сети.

Итак, какие протоколы VPN являются лучшими, а каких лучше избегать – и почему? Читай дальше что бы узнать.

- Откройте для себя самых лучших поставщиков VPN на сегодняшний день

- Мы развенчали 6 распространенных мифов о VPN

- Не хотите платить ни копейки? Вот лучшие бесплатные VPN

Лучший VPN-сервис 2020 года

Объем 0%

PPTP

Протокол Point-to-Point Tunneling Protocol (PPTP) – это старый метод шифрования VPN, разработанный Microsoft, восходящий к Windows 95. Он по-прежнему популярен сегодня, несмотря на известную уязвимость к инструменту атаки по словарю ASLEAP, датируемому прошлым годом. до 2004 года, что в значительной степени сделало его устаревшим (или должно было быть).

Так почему он до сих пор популярен? Это главным образом потому, что PPTP интегрирован в Windows, а также в Linux и macOS. PPTP включает зашифрованный туннель между ПК и сервером VPN с использованием порта TCP 1723 и общей инкапсуляции маршрутизации (GRE). Несмотря на преимущества простой настройки и высокой скорости, этот протокол испорчен серьезными проблемами безопасности, возникшими еще в 1998 году. Короче говоря, современным пользователям лучше избегать PPTP.

L2TP / IPSec

L2TP – это протокол туннелирования второго уровня, расширение PPTP, которое объединяет последний с L2F (протокол пересылки уровня 2), который был разработан Cisco. L2TP не имеет встроенного шифрования, поэтому он добавляется через IPSec (безопасность интернет-протокола).

В отличие от PPTP, который использует 128-битный ключ, L2TP / IPSec имеет 256-битный ключ, и это считается достаточно сложным для сверхсекретной связи. L2TP – это более новый протокол, который поддерживается в Windows начиная с XP, а также в macOS 10.3 или более поздней версии и в мобильных операционных системах.

L2TP требует больше накладных расходов для более сложного 256-битного шифрования и двойной инкапсуляции. Также может быть сложнее установить и настроить. Обычно это считается безопасным, хотя недавние утечки NSA предполагают, что L2TP уязвим для атак, когда шифрование использует предварительно общие ключи.

- Не забывайте, что есть 7 веских причин, по которым VPN недостаточно

SSTP

Протокол Secure Socket Tunneling Protocol (SSTP) напрямую принадлежит и контролируется Microsoft. Это объясняет его другое название – Microsoft Secure Socket Tunneling Protocol (MS-SSTP) – поэтому неудивительно, что он доступен только в Windows.

Имя получено из трафика, маршрутизируемого по протоколу Secure Sockets Layer (SSL), который использует TCP-порт 443 и заставляет его проходить через брандмауэры и прокси-серверы, поэтому вероятность его блокировки гораздо ниже. Поскольку это не открытый исходный код, SSTP является одним из самых безопасных из этих протоколов VPN.

SSTP более современный, чем ранее обсуждавшиеся протоколы, и доступен в Windows Vista SP1 и более поздних версиях. SSTP был разработан для удаленного клиентского доступа и обычно не поддерживает VPN-туннели типа “сеть-сеть”.

OpenVPN TCP

OpenVPN – это популярный протокол безопасности, созданный Джеймсом Йонаном. В отличие от предыдущих проприетарных протоколов VPN, OpenVPN имеет открытый исходный код и публикуется под Стандартной общественной лицензией GNU. Это дает сообществу доступ к исходному коду, так что любые недостатки безопасности выявляются и устраняются, а не позволяют потенциальным недостаткам и бэкдорам существовать в коде.

SSL / TLS используется для обмена предварительными общими ключами, повышая безопасность. Шифрование, используемое для OpenVPN, также является открытым исходным кодом, поскольку использует OpenSSL, который поддерживает до 256-битного шифрования.

OpenVPN бывает двух основных разновидностей: OpenVPN TCP и OpenVPN UDP. Не все поставщики VPN предоставляют вам выбор между этими двумя протоколами OpenVPN, но некоторые, безусловно, это делают – хотя они могут предложить небольшое руководство о том, что между ними отличается и что вам следует выбрать. Здесь мы объясняем вариант TCP, а в следующем разделе – UDP.

OpenVPN TCP основан на TCP (что неудивительно), протоколе управления передачей, который в сочетании с интернет-протоколом (IP) создает набор правил для обмена данными между компьютерами. TCP – это протокол, ориентированный на соединение, и он создает и поддерживает это соединение, пока приложения выполняют обмен своими данными.

TCP – наиболее часто используемый протокол подключения в Интернете. Одним из его преимуществ является то, что это «протокол с отслеживанием состояния», поскольку он имеет встроенное исправление ошибок. Это означает, что с каждым передаваемым пакетом данных требуется подтверждение прибытия пакета до того, как будет отправлен следующий, и если подтверждение не получено, текущий пакет будет отправлен повторно.

Вся эта встроенная избыточность означает, что OpenVPN TCP считается высоконадежным протоколом, в котором доставляются все данные. Обратной стороной этого является то, что все отправления, подтверждения и повторные отправления требуют больших накладных расходов, что снижает скорость сети. OpenVPN TCP – идеальный протокол для повышения безопасности, когда задержка не является приоритетом, например, при обычном веб-серфинге и электронной почте.

OpenVPN UDP

Альтернативным протоколом OpenVPN TCP является OpenVPN UDP. UDP – это протокол пользовательских дейтаграмм, который является еще одним протоколом связи для передачи данных между клиентом и Интернетом.

В отличие от OpenVPN TCP, который предназначен для максимальной надежности передачи данных, OpenVPN UDP нацелен на передачу данных с малой задержкой, без акцента на гарантированную доставку данных (поэтому в жертву приносится надежность).

UDP просто передает пакеты данных без всякой избыточности и проверок, поэтому у него меньше накладных расходов и, следовательно, меньшая задержка. Эти характеристики делают OpenVPN UDP хорошо подходящим для задач потоковой передачи аудио и видео, а также игр.

Лучшие службы VPN поддерживают OpenVPN TCP и UDP и позволяют пользователю выбирать между ними по мере необходимости в зависимости от приложения.

WireGuard

WireGuard – это новый протокол VPN с открытым исходным кодом, который легче настроить, чем OpenVPN, он имеет гораздо меньшую и более простую кодовую базу и предлагает все виды технических преимуществ: современные стандарты шифрования, более быстрое время соединения, большую надежность и многое другое. более высокие скорости.

Провайдеры VPN проявили интерес, но с некоторыми оговорками. В 2019 году ExpressVPN заявил, что работа над WireGuard все еще находится в стадии разработки, и хотя NordVPN тестирует WireGuard, мы все еще ждем поддержки со стороны официальных приложений.

Однако несколько VPN решили добавить WireGuard в свою линейку. Mullvad был одним из первых, кто его внедрил, VPC.ac и TorGuard также предлагали некоторую поддержку – и мы ожидаем, что другие присоединятся к группе очень скоро.

- Ознакомьтесь с нашим списком лучших VPN-сервисов