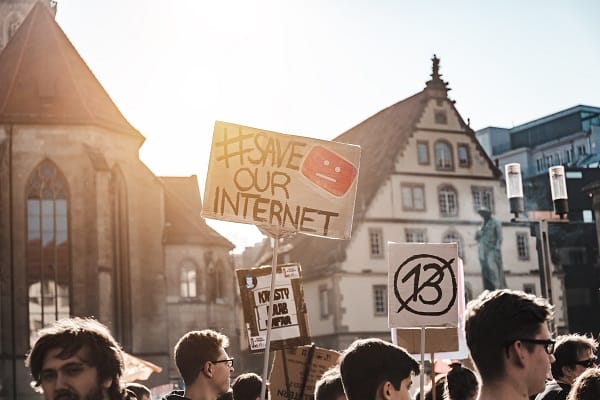

Jak bezpiecznie protestować w obecnych czasach cyfrowego nadzoru i zagrożeń hakerskich?

Organy ścigania dysponują kilkoma narzędziami do śledzenia ruchów ludzi. Mogą dość łatwo przechwycić każdą komunikację. Niezwykle ważne jest podkreślenie środków, które są niezbędne do ochrony prywatności podczas protestów.

Od czasu morderstwa George'a Floyda w Minneapolis w zeszłym tygodniu każda osoba w USA była świadkiem znaczącego rozmieszczenia policji. Od czasu tego incydentu prywatność protestujących jest zagrożona.

Zgodnie z Pierwszą Poprawką każdy obywatel ma prawo do protestu. Jeśli jednak mają zabrać ze sobą smartfony, konieczne jest podjęcie kilku podstawowych kroków w celu ochrony ich prywatności.

Narzędzia nadzoru wykorzystywane przez federalne i stanowe organy ścigania podczas protestów mogą negatywnie wpłynąć na każdą jednostkę. Po drugie, hakerzy mogą nawet narażać prywatność dowolnej osoby. Zagrożenia te wymagają aktywnego oporu wszystkich zainteresowanych.

Działania nadzorcze organów ścigania

Obecnie głównym problemem w Stanach Zjednoczonych są działania inwigilacyjne podejmowane przez organy ścigania. Protestujący muszą chronić się przed tymi działaniami inwigilacyjnymi. Ważna jest ocena szczegółów w tym zakresie.

- Dwa obszary nadzoru cyfrowego

Podczas protestu należy zadbać o dwa krytyczne obszary nadzoru cyfrowego. Po pierwsze, policja może uzyskać potencjalne dane o Tobie podczas aresztowania lub zatrzymania. Z pewnością mogą przejąć twoje urządzenie.

W drugim przypadku jest to inwigilacja, którą prowadzą w ramach działań organów ścigania. W ramach tej akcji policja może przechwycić Twoje wiadomości tekstowe.

- Narzędzia do śledzenia protestujących i wykorzystywania dowodów cyfrowych

Co więcej, mogą nawet korzystać z narzędzi związanych z śledzeniem, takich jak rozpoznawanie twarzy i skanery tablic rejestracyjnych. Pomogłoby, gdybyś zachował ostrożność w odniesieniu do tych działań.

Musiałeś zauważyć, że policja już rozprawiła się z pokojowymi demonstrantami, a nawet dziennikarzami, którzy relacjonowali te demonstracje.

W takiej sytuacji należy założyć, że organy ścigania mogą wykorzystać przeciwko tobie wszelkie cyfrowe dowody, jeśli brałeś udział w protestach.

Jest całkiem jasne, że rząd USA dokłada wszelkich starań, aby wprowadzić pełną formę nadzoru, aby kontrolować te powstania.

Ochrona smartfonów i gadżetów cyfrowych

Ochrona smartfonów i cyfrowych gadżetów ma kluczowe znaczenie dla ludzi. Dlatego protestujący wymagają opieki, a ważne informacje w tym kontekście omówiono poniżej.

- Posiadanie świadomości związanej z zagrożeniami związanymi ze smartfonami

Najważniejszą decyzją, którą musisz podjąć przed wyjściem na zewnątrz, aby wziąć udział w proteście, jest to, czy możesz mieć przy sobie jakikolwiek inny telefon niż smartfon.

Należy pamiętać, że smartfon może przesyłać każdy rodzaj informacji o tożsamości. Organy ścigania mogą wykryć ten czynnik.

Policja amerykańska wykorzystuje nawet łapacze IMSI lub urządzenia płaszczki, aby połączyć się z wieżami komórkowymi, aby wykryć dowolny smartfon w okolicy.

Pomaga to policji w szybkim uzyskaniu numerów identyfikacyjnych wszystkich uczestników protestu. Mówiąc prościej, smartfon w Twojej kieszeni może szybko pomóc Cię zidentyfikować.

- Zabranie innego telefonu zamiast smartfona lub zabezpieczenie go

Z tego powodu protestującym nie wolno zabierać ze sobą głównego telefonu, aby zachować anonimowość.

Po drugie, jeśli chcesz nosić smartfon w nagłych wypadkach, wyłącz go, jeśli nie ma innej pilnej potrzeby.

Aby lepiej chronić swój telefon, aby nie był śledzony, możesz umieścić go w torbie Faradaya, co przydaje się w blokowaniu wszelkiego rodzaju komunikacji radiowej. Pomogłoby, gdybyś nie otwierał torby, chyba że jest to konieczne.

Jeśli musisz nosić telefon komórkowy, zachowaj drugi telefon komórkowy, którego często nie używasz. Zwykle Twój podstawowy smartfon zawiera wszystkie niezbędne zapisy cyfrowe, a nawet dane.

Organy ścigania mogą również uzyskać dostęp do wszystkich tych danych, jeśli skonfiskują Twój telefon komórkowy. Dlatego nie możesz podejmować niepotrzebnego ryzyka, nosząc ze sobą smartfon.

Niebezpieczne połączenie internetowe i hakowanie RFID

Niebezpieczne połączenie internetowe niesie ze sobą maksymalne ryzyko dla ludzi. Podobnie hakowanie RFID ma swoje negatywne konsekwencje. Przyjrzyjmy się tym dwóm zagadnieniom poniżej.

- Uważaj na niezabezpieczone połączenie internetowe w miejscu publicznym

Niezabezpieczone hotspoty Wi-Fi mogą również zwiększać podatność ludzi. Mogą korzystać z danych 3G lub 4G, ale niezabezpieczone połączenie internetowe może stwarzać wiele zagrożeń.

Ludzie muszą powstrzymać się od korzystania z takich połączeń internetowych. Hakerzy i cyberprzestępcy czekaliby na taką okazję, by wykorzystać błąd popełniony przez jakąkolwiek osobę.

Tylko te hotspoty Wi-Fi są bezpieczne, jeśli dostęp do nich wymaga użycia haseł. Musi również być zgodny ze standardami WPA lub WPA2 dotyczącymi kodów zabezpieczających.

Nie możesz też zignorować zagrożeń ze strony hakerów danych, którzy mogą nawet włamać się do krytycznych danych finansowych.

- Bądź czujny na hakerów RFID

Co więcej, hakerzy RFID są ekspertami w zdobywaniu informacji zawartych w chipach RFID. Ponieważ niektóre chipy są wielokrotnego zapisu, hakerzy mogą łatwo usunąć lub zastąpić informacje RFID własnymi danymi.

W rezultacie informacje, takie jak kody bankomatów i dane kart kredytowych, mogą nawet wyciekać do hakerów. Dlatego ludzie nie powinni nosić przy sobie żadnych kart debetowych i kredytowych ze względu na ten czynnik, ponieważ może to prowadzić do negatywnych konsekwencji. Muszą pozostać chronieni przed tymi hakerami.

Zabezpieczanie komunikacji

Najważniejszym celem każdej osoby jest zabezpieczenie komunikacji. Mając ten czynnik na uwadze, poniżej znajdziesz niezbędne kroki w celu utrzymania bezpiecznej komunikacji.

- Wykorzystaj szyfrowanie typu end-to-end do komunikacji

Kluczowe jest stosowanie szyfrowania typu end-to-end. Powodem jest to, że zarówno wiadomości tekstowe, jak i tradycyjne połączenia są podatne na inwigilację.

Aplikacja do połączeń Signal i szyfrowane wiadomości prawdopodobnie mają nie tylko najlepsze, ale i najdłuższe osiągnięcia.

Ochrona komunikacji telefonu przed inwigilacją nie powinna być twoim jedynym priorytetem.

W przypadku, gdyby jakakolwiek policja próbowała przejąć Twój telefon, a następnie odblokować go w celu zebrania jakichkolwiek dowodów, pierwszym celem powinno być zaszyfrowanie zawartości smartfona.

Zarówno urządzenia z systemem iOS, jak i Android mają w tym zakresie własne ustawienia.

- Upewnij się, że używasz silnego hasła do swoich urządzeń

Oprócz systemu operacyjnego ma to kluczowe znaczenie w ochronie urządzeń za pomocą silnego hasła, a nie odblokowywania twarzy lub odcisku palca.

W rezultacie funkcjonariusz może mieć nawet spore trudności z otwarciem telefonu.

Wniosek

W obecnym scenariuszu, gdy protesty trwają, a organy ścigania będą nawet eskalować swoje działania, konieczne jest pozostawanie przygotowanym na inwigilację cyfrową.

Może się to okazać dość surowe i nigdy nie było wykorzystywane w przeszłości do przeciwdziałania obywatelskiemu nieposłuszeństwu ani do odwetu na protestujących.

Ponadto hakerzy staraliby się maksymalnie wykorzystać obecną sytuację i podejmować nielegalne działania.

Jest to główny powód, dla którego protestujący muszą zachować czujność wobec wszelkich form cyfrowych zagrożeń. Zarówno duch kwestionowania, jak i buntu wcale się nie zatrzyma.