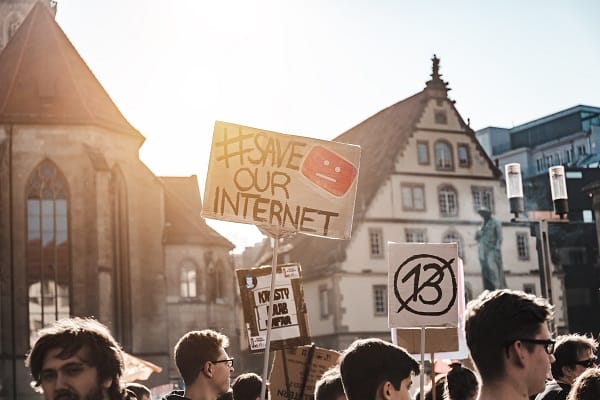

Cómo protestar de manera segura en la era actual de vigilancia digital y riesgos de piratería

Los organismos encargados de hacer cumplir la ley tienen varias herramientas para rastrear los movimientos de las personas. Pueden interceptar cualquier comunicación con bastante facilidad. Es vital enfatizar las medidas que son vitales para proteger su privacidad durante las protestas.

Desde el asesinato de George Floyd en Minneapolis la semana pasada, todas las personas en los EE. UU. han sido testigos de un importante despliegue policial. La privacidad de los manifestantes se ha visto amenazada desde este incidente.

Según la Primera Enmienda, todo ciudadano tiene derecho a protestar. Sin embargo, si van a traer sus teléfonos inteligentes, es necesario seguir algunos pasos básicos para salvaguardar su privacidad.

Las herramientas de vigilancia utilizadas por las fuerzas del orden público federales y estatales durante las protestas pueden afectar negativamente a cualquier persona. En segundo lugar, los piratas informáticos pueden incluso poner en peligro la privacidad de cualquier persona. Estas amenazas requieren una resistencia activa por parte de todas las personas involucradas.

Actuaciones de vigilancia de las Fuerzas y Cuerpos de Seguridad

La principal preocupación en los Estados Unidos en la actualidad son las acciones de vigilancia tomadas por las Agencias de Aplicación de la Ley. Los manifestantes necesitan protegerse de estas acciones de vigilancia. Es importante evaluar los detalles al respecto.

- Dos áreas de vigilancia digital

Durante una protesta, se necesita atención a dos áreas críticas de vigilancia digital. La primera es que la policía puede obtener datos potenciales sobre usted durante el arresto o la detención. Seguramente pueden apoderarse de su dispositivo.

En el segundo caso, es la vigilancia que realizan bajo la acción de las fuerzas del orden. Bajo esta acción, la policía puede interceptar sus mensajes de texto.

- Herramientas para rastrear manifestantes y usar evidencia digital

Además, incluso pueden utilizar herramientas relacionadas con el seguimiento, como reconocimiento facial y escáneres de matrículas. Sería de ayuda si fueras bastante cuidadoso con estas acciones.

Debes haber observado que la policía ya ha tomado medidas enérgicas contra los manifestantes pacíficos e incluso contra los periodistas que cubrían estas manifestaciones.

Es necesario asumir que, en tal situación, las agencias de aplicación de la ley pueden usar cualquier evidencia digital en su contra si fue parte de las protestas.

Está bastante claro que el gobierno de EE. UU. está haciendo todos los esfuerzos posibles para llevar una forma completa de vigilancia para controlar estos levantamientos.

Protección de sus teléfonos inteligentes y dispositivos digitales

La protección de los teléfonos inteligentes y los dispositivos digitales es crucial para las personas. Por lo tanto, los manifestantes requieren atención, y la información importante en este contexto se analiza a continuación.

- Tener conciencia asociada a los riesgos relacionados con los teléfonos inteligentes

La decisión más importante que debe tomar antes de salir a participar en una protesta es si puede tener algún otro móvil que no sea un teléfono inteligente.

Es importante recordar que un teléfono inteligente puede transmitir todo tipo de información de identidad. Los organismos encargados de hacer cumplir la ley pueden detectar este factor.

La policía de los EE. UU. incluso está utilizando receptores IMSI o dispositivos de rayas para conectarse con torres de telefonía celular para encontrar cualquier teléfono inteligente en un área.

Esto ayuda a la policía a obtener rápidamente los números de identidad de todos los que participaron en la protesta. En términos simples, el teléfono inteligente en su bolsillo puede ayudar a identificarlo rápidamente.

- Tomar cualquier otro teléfono en lugar de un teléfono inteligente o mantenerlo protegido

Por esta razón, los manifestantes no deben llevar consigo el teléfono principal para mantener el anonimato.

En segundo lugar, si desea llevar un teléfono inteligente para casos de emergencia, manténgalo apagado si no hay otra necesidad urgente.

Para una mayor protección de su teléfono para que no sea rastreado, puede colocarlo en una bolsa de Faraday, que es útil para bloquear todo tipo de comunicaciones por radio. Ayudaría si no abriera la bolsa a menos que sea muy necesario.

Si necesitas llevar un móvil, quédate con el móvil secundario que no sueles utilizar. Por lo general, su teléfono inteligente principal tendría todos los registros digitales esenciales e incluso datos.

Las fuerzas del orden también pueden acceder a todos estos datos si confiscan su teléfono celular. Por lo tanto, no debe correr un riesgo innecesario al llevar un teléfono inteligente con usted.

Conexión a Internet insegura y piratería RFID

Una conexión a Internet insegura conlleva riesgos máximos para las personas. Del mismo modo, la piratería de RFID tiene sus propias consecuencias negativas. Veamos estos dos problemas a continuación.

- Tenga en cuenta la conexión a Internet no segura en un lugar público

Los puntos de acceso Wi-Fi desprotegidos también pueden aumentar la vulnerabilidad de las personas. Pueden usar datos 3G o 4G, pero una conexión a Internet no segura puede presentar muchos riesgos.

Las personas deben abstenerse de utilizar dichas conexiones a Internet. Los piratas informáticos y los ciberdelincuentes esperarían tal oportunidad para capitalizar el error cometido por cualquier persona.

Solo esos puntos de acceso Wi-Fi son seguros y protegidos si el acceso a ellos requiere el uso de contraseñas. También debe cumplir con los estándares WPA o WPA2 sobre códigos de seguridad.

Tampoco puede ignorar las amenazas de los piratas informáticos que incluso pueden violar datos financieros críticos.

- Manténgase alerta sobre los piratas informáticos RFID

Además, los piratas informáticos RFID son expertos en hacerse con la información presente en los chips RFID. Como algunos de los chips son regrabables, puede resultar sencillo para los piratas informáticos eliminar o reemplazar la información RFID con sus propios datos.

Como resultado, la información como los códigos de cajero automático y los datos de la tarjeta de crédito pueden incluso filtrarse a los piratas informáticos. Por lo tanto, las personas no deben llevar consigo tarjetas de débito y crédito debido a este factor, ya que puede tener consecuencias negativas. Deben permanecer protegidos de estos piratas informáticos.

Asegurar su comunicación

El objetivo más vital para cualquier persona es asegurar la comunicación. Teniendo en cuenta este factor, a continuación puede encontrar los pasos necesarios para mantener una comunicación segura.

- Hacer uso del cifrado de extremo a extremo para la comunicación.

Es crucial utilizar el cifrado de extremo a extremo. El motivo es que tanto los mensajes de texto como las llamadas tradicionales son susceptibles de vigilancia.

La aplicación de llamadas Signal y la mensajería encriptada quizás no solo tengan el mejor historial, sino también el más largo.

La protección de las comunicaciones del teléfono contra la vigilancia no debe ser su única prioridad.

En caso de que algún policía intente apoderarse de su teléfono y luego desbloquearlo para recopilar evidencia, el primer objetivo debe cifrar el contenido de su teléfono inteligente.

Tanto los dispositivos iOS como Android tienen su propia configuración a este respecto.

- Asegúrese de usar un código de acceso seguro para sus dispositivos

Además de su sistema operativo, es crucial para proteger los dispositivos con la ayuda de un código de acceso seguro en lugar de un desbloqueo facial o una huella digital.

Como resultado, el oficial puede incluso enfrentar muchas dificultades para abrir su teléfono.

Conclusión

En el escenario actual, a medida que continúan las protestas y las fuerzas del orden incluso intensificarían sus acciones, es imperativo mantenerse preparado para la vigilancia digital.

Esto puede resultar bastante duro y nunca se usó en el pasado para contrarrestar la desobediencia civil o tomar represalias contra los manifestantes.

Además, los piratas intentarían sacar el máximo provecho de la situación actual y realizar actividades ilícitas.

Esta es la razón principal por la que los manifestantes deben permanecer atentos a todas las formas de amenazas digitales. Tanto el espíritu de cuestionamiento como el de desafío no se detendrán en absoluto.