Ошибка безопасности Bluetooth (KNOB) позволяет хакерам захватить динамики

Bluetooth дешев и распространен. Динамики и гарнитуры, умные часы, игровые контроллеры и устройства Интернета вещей используют его для связи. Но новая волна инструментов Bluetooth заставила хакеров разбирать протоколы, и наше собственное тестирование показывает, что устройства небезопасны.

Мы рассмотрели семь моделей беспроводных акустических систем от разных производителей и нашли, что они все уязвимы к недавно раскрытой K еу N egotiation о х B luetooth (РУЧКА) атака. Хакеры могут получить полный контроль над устройством Bluetooth, не предупреждая жертву, или проводить более коварные атаки, такие как наблюдение за разговором через гарнитуру Bluetooth.

Результаты тестирования безопасности Bluetooth показывают критический риск

Нам удалось протестировать 7 моделей динамиков Bluetooth, и мы обнаружили, что все 7 уязвимы для атак. Среди протестированных нами моделей 5 динамиков Harman Kardon и JBL, которые в настоящее время находятся на полках магазинов, а также 2 старые модели. Мы старались выбирать колонки из разных ценовых категорий.

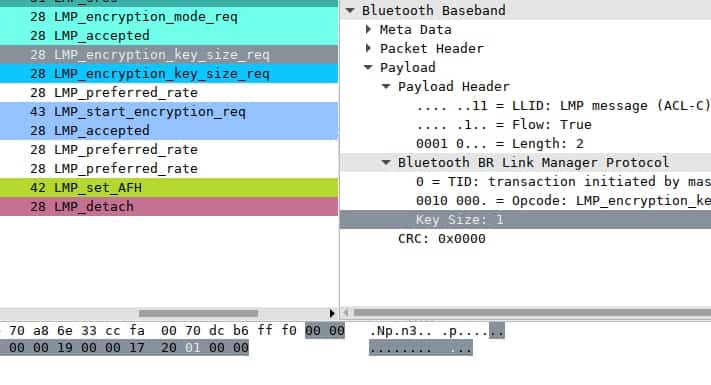

Для тестирования KNOB мы использовали Huawei Nexus 5 с root-правами под управлением Android Nougat, а для взлома динамика мы использовали Raspberry Pi 3B +. Оба устройства использовали версию доказательства концепции KNOB, которая исправляла ПЗУ для обеспечения чрезвычайно низкого уровня шифрования. Единственное устройство, которое мы активно взломали, было Harman Kardan Onyx Studio 2, но все устройства согласовывали 1-байтовую энтропию и уязвимы.

| Производитель | Устройство | Версия Bluetooth | Затронутый |

|---|---|---|---|

| Харман Кардон | Оникс Студио 2 | 3.0 | да |

| Харман Кардон | Оникс Студия 3 | 4.1 | да |

| Харман Кардон | Оникс Студия 5 | 4.2 | да |

| Харман Кардон | Оникс Студио 6 | 4.2 | да |

| JBL | Флип 5 | 4.2 | да |

| JBL | Xtreme 2 | 4.2 | да |

| JBL | Заряд 4 | 4.2 | да |

Неудивительно, что все динамики, которые мы тестировали, были затронуты, поскольку эксплойт KNOB атакует сам стандарт Bluetooth. Сообщается, что каждое устройство с чипсетами, выпущенными до 2018 года, уязвимо. Мы ожидаем, что устройства с Bluetooth 5.1 и выше не будут уязвимы, если они соответствуют обновленному стандарту.

Захват трафика нашего Huawei Nexus 5 с запросом 1-байтовой энтропии. Слева бледно-синим цветом вы можете видеть, что Onyx Studio 5 продолжает принимать слабое шифрование.

Тем не менее, было неприятно видеть, что все тесты оказались положительными. Мы видели, как соединение после соединения принимает 1-байт энтропии, используя опубликованные доказательства концепции и отслеживая трафик в Wireshark.

Даже новейшее устройство, Harman Kardon's Onyx Studio 6, уязвимо, несмотря на то, что оно было произведено после сообщения о KNOB. Мы полагаем, что у производителей есть наборы микросхем, которые все еще используются, несмотря на угрозу безопасности.

Что такое атака Bluetooth KNOB?

Bluetooth – очень вежливый стандарт. Когда два устройства соединяются, они начинают согласовывать. Одна из вещей, в которой они согласны, – это шифрование. Устройства Bluetooth могут запрашивать разные уровни безопасности для соединения. На практике это увеличивает совместимость устройства и увеличивает срок его службы, гарантируя, что старые устройства все еще могут связываться с новыми телефонами, и наоборот.

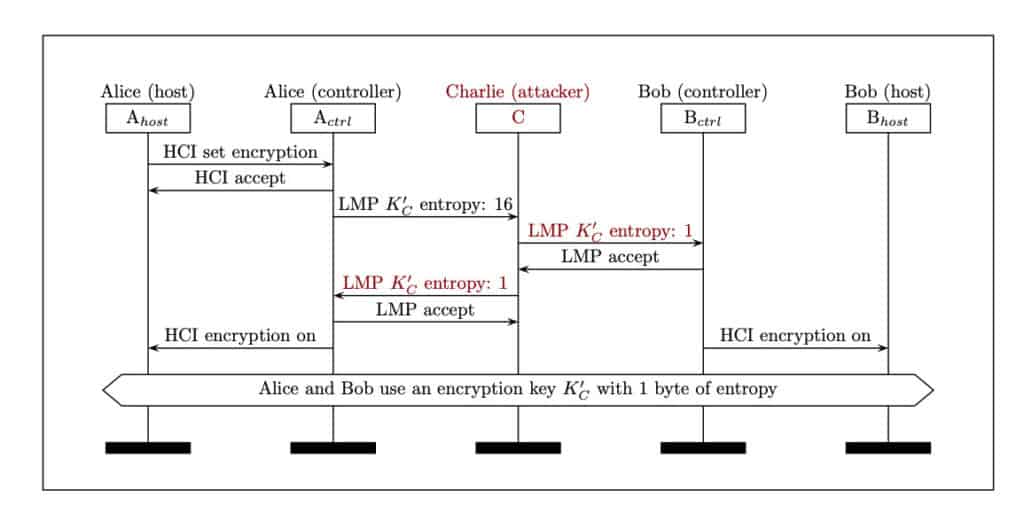

Алиса, Боб и Чарли демонстрируют атаку KNOB. На этой иллюстрации из технического документа Чарли должен вставлять поддельные пакеты в нужное время, чтобы заставить Алису и Боба использовать слабое шифрование.

Но атака использует уязвимость, которая позволяет злоумышленнику заставить два устройства использовать слабое шифрование. Успешная атака KNOB снижает энтропию ключа ссылки до 1 байта. Уровень энтропии определяет, насколько ключ шифрования изменяется с течением времени, и это основная составляющая безопасности Bluetooth. Поскольку ключ меняется очень медленно, злоумышленники могут легко его взломать.

Команда разработчиков KNOB, Даниэле Антониоли, Нильс Оле Типпенхауэр и Каспер Расмуссен, летом представили эксплойт на USENIX. Последствия уязвимости ошеломляют; миллиарды устройств Bluetooth, вероятно, уязвимы для атак согласования ключей.

В своем техническом документе команда говорит (выделено мной): «Атака KNOB представляет собой серьезную угрозу безопасности и конфиденциальности всех пользователей Bluetooth. Мы были удивлены, обнаружив такие фундаментальные проблемы в широко используемом стандарте, которому уже 20 лет ».

Эскалация атаки

Когда KNOB открыл дверь, мы решили еще больше усилить атаку. В контролируемой среде мы смогли использовать наш доступ к расшифрованной ссылке и захватить сеанс Bluetooth.

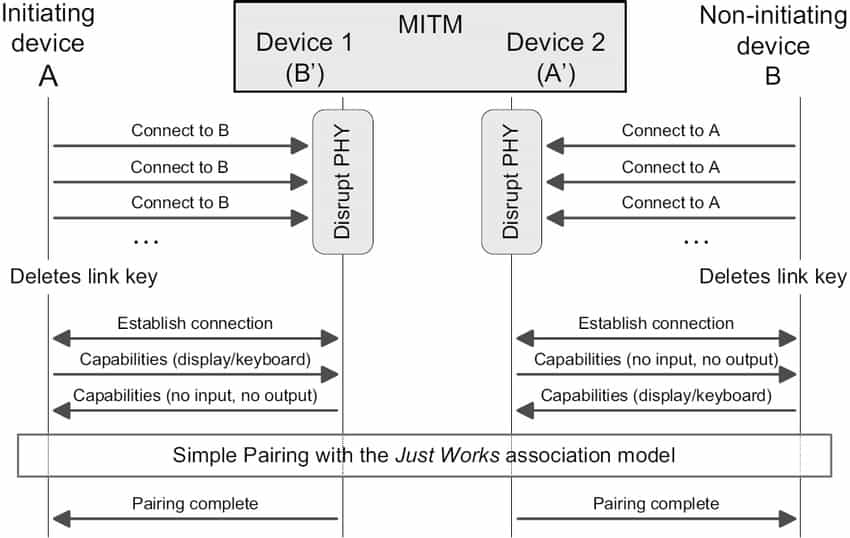

Настройка человека посередине

Мы смогли усилить атаку, настроив реле для MitM после использования KNOB для взлома шифрования ссылок. Используя общедоступные инструменты, мы клонировали целевое устройство и настроили реле MitM.

Атака KNOB значительно упрощает настройку Man in the Middle, давая злоумышленникам возможность взглянуть на сеанс в открытом виде. Мы смогли использовать это, чтобы создать атаку, которая не нарушала связь между жертвой и устройством.

Когда ретрансляция завершена, а пакеты Bluetooth видны, мы смогли сыграть роль злоумышленника, перехватывая и изменяя данные, идущие к говорящему.

Следует отметить, что атакованное нами устройство было самым старым, к которому у нас был доступ, – Harman Kardon Onyx Studio 2 с Bluetooth 3.0 и A2DP 1.3. Возможно, что в более новых версиях устройства реализованы пакетные другие контрмеры, чтобы затруднить подобную атаку.

Взлом сеанса

Для того, чтобы завершить угон, мы написали сценарий Python, чтобы изменить сеанс работы через наш М я н т он M iddle (MiTM) реле, а затем ретранслировать измененные пакеты. В этом случае мы заменили аудиопоток, отправляемый на динамик.

Фактически, мы могли управлять динамиком и изменять воспроизводимую песню. Жертва не отключается от Bluetooth-сеанса. Ссылка все еще активна, но она отправляет информацию на управляемое нами устройство ретрансляции вместо динамика.

Пока злоумышленник заботится о том, чтобы поток данных ретранслятора оставался действительным, нет никаких указаний на то, что сеанс подвергается атаке с точки зрения жертвы, за исключением изменения музыки.

Что происходит с безопасностью Bluetooth?

Неслучайно сейчас появляется новая огромная уязвимость Bluetooth. Недавно были выпущены новые инструменты, которые дают хакерам четкое представление о трафике Bluetooth, который передается по воздуху.

Некоторые из этих утилит по-прежнему грубоваты, но быстро улучшаются. И, что более важно, они устранили необходимость в чрезвычайно дорогом оборудовании, которое ранее было единственным вариантом для хакеров Bluetooth.

Эти утилиты открывают широкие возможности исследования безопасности Bluetooth. Вместо дорогого универсального решения, такого как Ellisys Bluetooth Explorer, исследователи используют дешевые и легкодоступные устройства, работающие в режиме отладки.

Мы считаем, что это может стать началом серьезных изменений в сегменте безопасности Bluetooth, и пользователи должны знать, что с использованием этих инструментальных средств разрабатывается больше эксплойтов.

Набор инструментов современного Bluetooth-хакера

В рамках нашего исследования безопасности Bluetooth мы создали современную испытательную лабораторию. Для проведения исследования мы использовали следующие программные пакеты, а также Raspberry Pi 3B + и смартфон Nexus 5 с root-доступом.

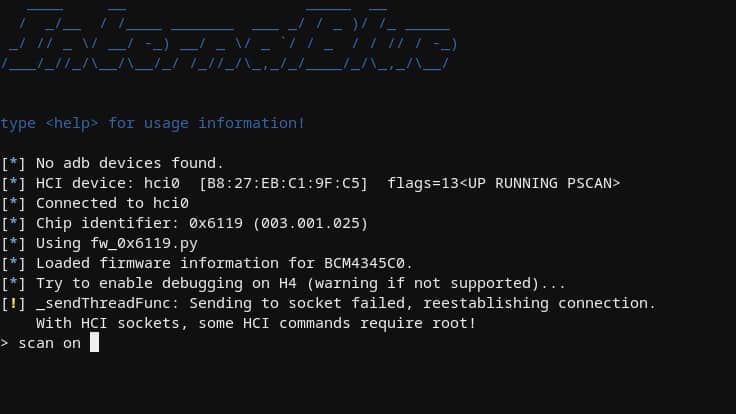

internalblue – это испытательный стенд, который дает исследователям низкоуровневый доступ к устройствам Bluetooth. По словам исследователей, это было ключом к развитию атаки KNOB. Internalblue может регистрировать трафик, выгружать память, отправлять пакеты, отправлять инструкции сборки, устанавливать точки останова и многое другое.

gatttool это утилита для изучения B luetooth L вли Е Nergy (BLE) устройства, новое ответвление основного стандарта Bluetooth с некоторыми функциями энергосбережения. Исследователи заинтересованы в стандарте BLE, потому что он позволяет непарным пользователям опрашивать устройства для получения информации.

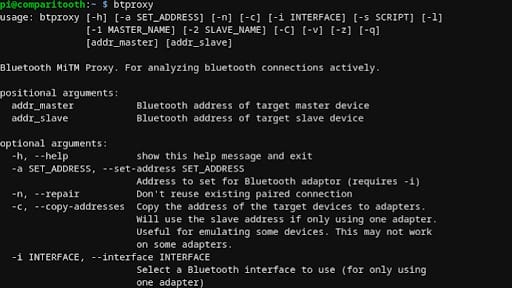

btproxy помогает исследователям создать реле MitM для анализа трафика между двумя устройствами. Злоумышленники используют это программное обеспечение для прослушивания устройств Bluetooth и ввода своих данных в соединение.

Эти утилиты, вместе с несколькими специализированными инструментами, являются огромным активом для исследователей, и они выявляют критические недостатки в безопасности Bluetooth.

Переключение каналов – это спасительная благодать Bluetooth

Если есть один фактор, не позволяющий этим эксплойтам стать повседневной неприятностью, так это устойчивость Bluetooth. Чтобы выполнить KNOB, злоумышленник должен присутствовать на момент сопряжения. В противном случае злоумышленник должен попытаться принудительно выполнить повторное сопряжение устройств, пока они присутствуют.

Эти атаки повторного спаривания сложно осуществить. В некоторых случаях они связаны с использованием аппаратной уязвимости, но единственный гарантированный способ заставить устройства подключиться и снова выполнить сопряжение – это прервать их соединение, взорвав спектр шумом.

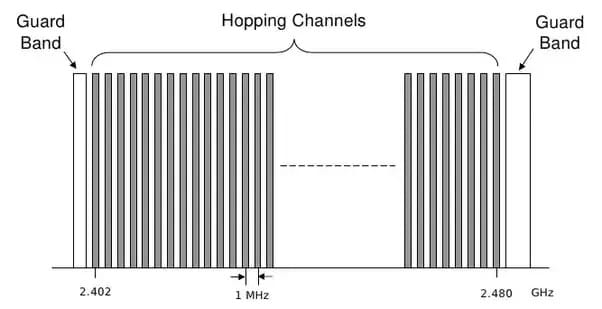

Спектр Bluetooth разделен на 79 полос шириной 1 МГц. Каждое устройство Bluetooth может переключаться на другой диапазон 1600 раз в секунду. Это делает соединение более устойчивым к атакам повторного сопряжения.

К счастью, у Bluetooth есть надежные системы для предотвращения атак повторного сопряжения. Спектр Bluetooth разделен на 79 отдельных диапазонов 1 МГц. Устройства случайным образом переключаются между этими полосами 1600 раз в секунду. Чтобы создать достаточно шума, чтобы гарантировать прерывание, злоумышленник должен раскрыть себя с помощью мощного многоканального генератора частотных помех.

Эти устройства являются незаконными. Они обычно обнаруживаются правоохранительными органами с помощью триангуляции и других методов, и их использование представляет собой серьезный риск. Для нашего тестирования мы не проводили атак повторного сопряжения. Вместо этого мы оговорили, что такую атаку может осуществить достаточно мотивированный злоумышленник.

Тревожные последствия KNOB

Наша атака против этих динамиков подчеркивает один безобидный способ, которым хакеры могут использовать свой контроль над Bluetooth, но не заблуждайтесь: дверь оставлена настежь открытой. В своей статье авторы атаки KNOB поделились своими опасениями по поводу того, что уязвимость может быть использована очень серьезным образом.

Например, можно атаковать интернет-адаптер Bluetooth и прослушивать трафик. Или атакуйте гарнитуру Bluetooth, которая используется для выдачи команд виртуальному помощнику, а затем вводите вредоносные команды или отслеживайте ответы.

KNOB – это только начало для хакеров Bluetooth, которые недавно получили новые инструменты с открытым исходным кодом и разблокированное оборудование, чтобы помочь исследовать устройства.

Мы также обеспокоены растущим использованием Bluetooth в качестве механизма аутентификации. Например, некоторые электрические скутеры, сдаваемые в аренду приложениями совместного использования, используют Bluetooth для сопряжения учетной записи пользователя со скутером. Атаки на эти механизмы аутентификации могут привести к воровству или мошенничеству.

Последствия этой уязвимости крайне тревожны. Всем следует считать, что их соединение Bluetooth небезопасно.

Что потребители могут сделать с недостатками безопасности Bluetooth?

Очень важно, чтобы люди перестали покупать и использовать старое оборудование Bluetooth. Маловероятно, что производители когда-либо смогут исправить значительное количество затронутых устройств. Устройства Bluetooth, как правило, сложно обновить, а в некоторых случаях вообще невозможно исправить прошивку.

По возможности попробуйте подключиться к более старым устройствам Bluetooth с помощью официального приложения производителя и запустите обновление. Если обновления недоступны, помните о рисках и постарайтесь следовать некоторым руководящим принципам здравого смысла:

- Не ведите конфиденциальные разговоры через устройство Bluetooth

- Отключите Bluetooth на телефоне и компьютере, когда он не используется

- Не полагайтесь на Bluetooth для контроля доступа к сайту

- Ищите устройства с Bluetooth 5.1 и выше.

- Не используйте устройства Bluetooth для связи с виртуальными помощниками.

- Избегайте использования интернет-адаптеров Bluetooth

Поскольку недостатки в безопасности Bluetooth обнаруживаются, потребители должны осознавать риски, связанные с этими устройствами. KNOB – это только первая из многих возникающих угроз, и тот факт, что он влияет на сам стандарт, является плохим признаком для состояния безопасности Bluetooth в целом.