Как ваш мобильный телефон отслеживает вас (даже когда он выключен)

Ни для кого не секрет, что ваш мобильный отслеживает вас. Много. Мы объясняем все, что вам нужно знать о том, как ваш мобильный телефон отслеживает вас и как вы можете уменьшить это в максимально возможной степени.

Хотите знать обо всех способах отслеживания вашего мобильного телефона? Сделайте несколько глубоких вдохов и расслабьтесь, потому что это далеко не полный список. Если вы не живете глубоко под водой среди фонарных рыб, вы, вероятно, хорошо знаете, что постоянно собираются большие объемы личных данных. Однако вы можете не знать ни о многих сложных способах сбора данных, ни о том, что со всем этим происходит потом.

Где это закончится, действительно зависит от ситуации. Некоторые из них хранятся на короткое время, а затем утилизируются, некоторые хранятся в течение длительного времени. Часто он используется для обучения алгоритмов. Торговля или продажа больших сумм. Иногда его используют в целевой рекламе для бизнеса. В других случаях это используется политическими партиями, чтобы получить преимущество на следующих выборах. Иногда данные даже передают в различные государственные органы.

Вы можете подумать, что большая часть этого сбора данных не может быть особенно вредной. В конце концов, кого волнует, какая футбольная команда вам нравится или какие сайты вы просматриваете, когда вам скучно? Но когда такие, казалось бы, незначительные точки данных объединяются со всеми другими данными, собранными технологическими гигантами через их различные службы, они начинают накапливаться в подробных профилях.

В сочетании с данными, которые продаются, передаются или покупаются у других компаний, результаты могут быть поистине ужасающими. Эти системы могут знать, что вы едите, за кого голосуете, что любите смотреть, с кем у вас отношения и многое другое. Есть опасные последствия этого типа всеобъемлющей слежки, и они сильно пахнут оруэллианством.

Отслеживание мобильных телефонов – это сложная сеть, в которой задействовано множество сложных механизмов и еще большее количество сущностей. Хотя трудно навести порядок в таком запутанном беспорядке сбора данных, мы примерно организовали наше расследование по тому, кто собирает данные:

- Ваш сетевой провайдер.

- Производитель вашего телефона и операционная система.

- Ваши приложения и третьи стороны.

- Хакеры.

- Правительство.

Хотя мы постарались сделать это руководство максимально исчерпывающим, система наблюдения настолько сложна, что мы не можем полностью задокументировать все это в статье, не занимая сотни страниц. Имея это в виду, вы можете разумно предположить, что существует множество более гнусных тактик, которые мы не смогли охватить, а также многие другие, которые еще не получили широкого распространения.

Сетевые провайдеры

Сетевые провайдеры, такие как AT&T, Verizon и их международные эквиваленты, предоставляют инфраструктуру, которая позволяет вам звонить, отправлять текстовые сообщения и использовать Интернет. Это дает им полное представление о том, что проходит через ваш телефон.

Очевидно, у них есть журналы ваших звонков и сообщений, которые включают:

- Кто другая сторона.

- Время, когда это произошло, и его продолжительность (для звонков).

- Рядом с какими башнями вы были (более подробно обсуждается в разделе «Может ли ваш телефон отслеживать вас, когда местоположение отключено »).

- Контент (для текстовых сообщений).

Ваш провайдер услуг обычно не записывает содержимое ваших звонков, но может это сделать, если получил запросы от правоохранительных органов.

Давайте посмотрим на политику конфиденциальности компании, чтобы узнать, что еще они собирают. Мы выбрали AT&T наугад, но по большей части эти компании собирают схожую информацию. Некоторые из основных моментов включают:

Просмотр веб-страниц и информация о приложениях – сюда входят такие вещи, как веб-сайты, которые вы посещаете, или мобильные приложения, которые вы используете, в наших сетях или за их пределами. Он включает в себя адреса и URL-адреса интернет-протокола, пиксели, файлы cookie и аналогичные технологии, а также идентификаторы, такие как рекламные идентификаторы и идентификаторы устройств. Он также может включать информацию о времени, которое вы проводите на веб-сайтах или в приложениях, о ссылках или рекламе, которые вы видите, о поисковых запросах, которые вы вводите, о товарах, обнаруженных в ваших тележках для покупок, и другую аналогичную информацию ».

Как видите, они получают записи практически обо всех действиях в Интернете, которые происходят как через ваш браузер, так и через приложения. К сожалению, AT&T использует фразу «… в наших сетях и за их пределами».

Информация об оборудовании – Трудно сказать по формулировке политики конфиденциальности, но она включает информацию, относящуюся к «… типу, идентификатору, статусу, настройкам, конфигурации, программному обеспечению или использованию».

Предположительно, он включает в себя такие вещи, как идентификационный номер вашего устройства, операционную систему, язык и многое другое.

Информация о производительности и использовании сети – опять же, это немного сбивает с толку, но охватывает «… информацию о наших сетях, включая использование вами Продуктов или Услуг или оборудования в сетях, а также то, как они работают».

Кажется, это включает данные о том, как вы используете свой телефон в сети компании.

Информация о местоположении – это «… создается, когда устройства, продукты или услуги, которые вы используете, взаимодействуют с вышками сотовой связи, маршрутизаторами Wi-Fi, службами Bluetooth, точками доступа, другими устройствами, маяками и / или другими технологиями, включая спутники GPS». Он может включать в себя местонахождение вашего устройства, ваш почтовый адрес и почтовый индекс.

В довершение всего этого информационного шведского стола ваш сетевой провайдер также имеет вашу учетную запись и платежную информацию, включая ваши контактные данные. К сожалению, становится еще хуже. Ваш сетевой провайдер не только знает, кто вы, с кем вы общаетесь и какие сайты вы посещаете, исходя из его собственных методов сбора данных, но и дополняет эти данные информацией из внешних источников. Некоторые из перечисленных AT&T включают:

- Публичные публикации в социальных сетях.

- «Коммерчески доступная географическая и демографическая информация». Для тех, кто не в курсе, «коммерчески доступный» – это обычно код информации, которую вы можете купить у других компаний.

- Кредитные отчеты.

- Списки маркетинговой рассылки.

Но иметь все эти данные недостаточно. Сетевые провайдеры также обмениваются данными с другими организациями. Опять же, эти политики конфиденциальности могут быть сложными и написанными неуловимым образом – если не с намерением ввести людей в заблуждение, то, по крайней мере, запутать их.

Хотя они могут изо всех сил не говорить об этом прямо, сетевые провайдеры все же – по крайней мере частично – продают ваши данные. Они также передают данные правительству по запросу.

Производитель устройства, операционная система и приложения по умолчанию

Если у вас iPhone или Google Pixel, устройство и его операционная система созданы одной и той же компанией. Большинство других распространенных смартфонов обычно оснащены ОС Android от Google на устройствах Samsung, Huawei, Lenovo, Oppo или других производителей.

Обычно это означает, что на этих устройствах установлено программное обеспечение от Google и производителя, которые способны собирать ваши данные. Программное обеспечение производителя часто рассматривается как ненужное вредоносное ПО, однако его можно удалить.

Важно понимать, что, хотя Android разрабатывается Google, на самом деле это открытый исходный код по своей сути. Проект с открытым исходным кодом Android (AOSP) публикует код открыто, и он адаптирован для создания ряда другого программного обеспечения. Это варьируется от ОС для электронных книг Kindle Fire, которые отправляют свои данные в Amazon, до LineageOS, которая является минимально инвазивной версией Android.

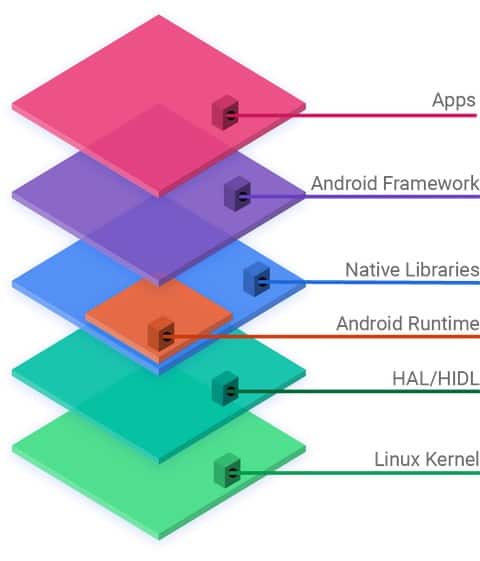

Уровни экосистемы Android. T он Проект Android Open Source под лицензией CC0.

Устройства Android с Google Mobile Services

Самая распространенная форма Android на смартфонах – это предустановленные Google Mobile Services (GMS) и Google Play Services. Практически все смартфоны Android, которые вы регулярно видите – от Samsung Galaxies до бюджетных Motorolas – имеют лицензии от Google на предустановку этого программного обеспечения.

Как минимум, GMS включает такие приложения, как Google Chrome, YouTube, Google Search и Google Play. Однако другие популярные приложения, такие как Gmail, Google Drive и Google Maps, также могут быть частью пакета.

В большинстве этих смартфонов эта комбинация Android и GMS дополняется программным обеспечением производителя устройства (если это не Google Pixel). Производитель предоставит кучу данных, но они во многом совпадают с тем, что собирает Google.

Хотя такие производители, как Samsung, предлагают ряд собственных приложений для сбора данных, таких как Samsung Pay или Bixby, они бледнеют по сравнению со всей экосистемой сбора данных Google.

Поскольку вы, вероятно, пользуетесь гораздо большим количеством сервисов Google, чем сервисы производителя вашего устройства, разумно предположить, что Google в конечном итоге получит гораздо больше ваших данных. Хотя мы сосредоточимся на коллекции Google, имейте в виду, что ваш производитель также имеет доступ.

Одно из ключевых различий между ними заключается в том, что производитель вашего устройства может продавать ваши данные, в то время как Google технически этого не делает, хотя вопрос о том, действительно ли это различие имеет значение, остается спорным.

Такие компании, как Samsung и Google, не любят разбивать свою политику конфиденциальности на отдельные продукты или услуги, поэтому трудно точно сказать, что каждое приложение или услуга отправляет обратно на серверы компании самостоятельно.

Ради простоты и из-за того, что эти провайдеры очень скромны в своей политике конфиденциальности, мы не будем вдаваться в подробности.

Сбор данных Google

Если вы являетесь пользователем Android с мобильными службами Google на своем устройстве, один из лучших способов получить представление о том, что Google собирает о вас, – это просто спросить об этом. Вы можете загрузить данные, которые Google собрал о вас, через панель управления вашей учетной записи Google. Эта панель управления также позволяет вам видеть все связанные с вами службы в одной области.

Если вы не параноик конфиденциальности, файл, который Google отправляет вам, будет включать массу данных, включая такие вещи, как:

- История местоположений, включая все места, где вы были

- Действия в приложении

- Веб-поиск

- Просмотрели видео

- Приложения и расширения

- Закладки

- Контакты

- Электронные письма

Если вы используете сервисы Google где-то еще, эти данные не дадут вам точного представления о том, что Google собирает только через ваш телефон. Если вы используете Google Search, Chrome, Maps или YouTube на своем компьютере, эти данные также будут включены. Несмотря на это, вам должно быть интересно увидеть, что компания смогла собрать о вас.

Поскольку сервисы Google Play и Play Store являются неотъемлемой частью загрузки и запуска сторонних приложений, Google также может получать доступ к данным о других приложениях. Расследование, проведенное The Information, обнаружило, что у Google была внутренняя программа, известная как Android Lockbox, которую сотрудники компании использовали для поиска того, как пользователи взаимодействуют со сторонними приложениями.

Android Lockbox получил доступ к данным о других приложениях через Google Mobile Services. Хотя данные были анонимными и не могли быть идентифицированы лично, The Verge сообщила, что ее источники утверждают, что Google использовал эти данные, чтобы «следить за конкурентами службы Gmail Google или отслеживать использование Facebook и Instagram».

Исследование Университета Вандербильта дает нам другое представление о методах сбора данных Google. Было обнаружено, что в течение 24 часов стационарный телефон Android с активным только Chrome в фоновом режиме передал данные о местоположении в Google 340 раз. Это для телефона, которым даже не пользуются.

На другом этапе эксперимента исследователи изучали сбор данных Android, когда сознательно избегали большинства других продуктов Google, за исключением Google Chrome. В течение дня, названного исследованием «типичным использованием», было обнаружено, что устройство Android собирало данные о местоположении пользователя примерно 450 раз. Он делал 90 запросов в час, большая часть из которых приходилась на рекламные домены.

В общей сложности каждый день Google собирал 11,6 МБ данных, около двух третей из которых приходилось на данные о местоположении и звонки в рекламные домены Google. Помните, это для людей, которые не использовали Gmail, Карты, YouTube и многие другие популярные сервисы. Можно с уверенностью предположить, что объем данных был бы значительно больше, если бы они также использовались.

Однако важно отметить, что чистый объем данных, отправляемых на серверы Google, не обязательно является надежным индикатором объема личных данных или их конфиденциальности. Мы могли бы проявить благотворительность для Google, но, поскольку компания настаивает на том, чтобы политика конфиденциальности и настройки конфигурации были слишком сложными для обычного пользователя, мы не будем судить вас, если вы предположите худшее.

Исследование также показало, что устройства Android отправляли сообщения через MAC-адреса, номера IMEI и серийные номера наряду с идентификаторами пользователей Gmail. Он также утверждал, что у Google есть возможность деанонимизировать данные с помощью различных потоков сбора данных.

Сбор данных Google на iPhone

Если у вас есть iPhone, но вы по-прежнему используете на нем такие службы, как Chrome, YouTube, Google Maps или Gmail, Google все равно будет получать данные через эти приложения. Вы можете проверить, какие данные Google удается собирать через ваш iPhone, выполнив действия, перечисленные в предыдущем разделе.

То же исследование Университета Вандербильта показало, что бездействующий iPhone будет отправлять 0,76 МБ в день на серверы Google, в среднем менее одного запроса в час. Эти запросы обычно были связаны с рекламой. Когда iPhone использовался обычным образом, было обнаружено, что он отправлял 1,4 МБ в Apple каждый день, примерно с 18 запросами в час.

Хотя на этом этапе исследования предполагалось сознательно избегать использования большинства продуктов Google (кроме Chrome), он действительно показывает существенную разницу между методами работы двух компаний. Звонков на серверы Apple, связанных с рекламой, не было, и он отправил менее 1/16 объема данных о местоположении, которые телефоны Android отправили на серверы Google.

Однако использование Chrome и обширной рекламной инфраструктуры Google в сети означало, что iPhone по-прежнему отправлял около 50 запросов в час на серверы Google, что составляло почти 6 МБ. Почти все эти данные связаны с вызовами рекламных доменов.

Google даже заплатил Apple миллиарды, чтобы она стала поисковой системой по умолчанию в Safari. Хотя Apple имеет тенденцию иметь гораздо лучшую репутацию в области конфиденциальности, трудно отрицать, что она также участвовала в сборе данных своих пользователей.

Apple и iOS

Если вы хотите ознакомиться с данными, которые Apple собирает о вас, вы можете загрузить их, войдя в систему на сайте privacy.apple.com. Следуйте инструкциям в разделе Получить копию ваших данных, чтобы получить копию.

Хотя это может включать данные, полученные Apple за пределами вашего устройства, это даст вам хорошее представление о том, какие типы информации собирает компания. Данные могут включать в себя такие вещи, как:

- Информация об учетной записи Apple ID и записи для входа.

- История звонков.

- Данные хранятся в iCloud.

- История просмотров и записи покупок в iTunes, Apple Books и App Store.

- Записи о покупках в розничных магазинах Apple.

- Информация из приложений Apple, таких как Game Center, Apple Music, iCloud и приложение Health.

По сравнению со сбором данных Google методы Apple кажутся относительно безобидными. Компания может себе это позволить, потому что значительная часть ее доходов поступает от платного оборудования, в отличие от бизнес-модели Google, основанной на бесплатном программном обеспечении с рекламной поддержкой.

Apple не застрахована от ошибок или скандалов с конфиденциальностью, но, похоже, в своих продуктах она уделяет больше внимания конфиденциальности. Хорошим примером является выпуск iOS 14, в который были включены такие функции повышения конфиденциальности, как:

- Индикатор того, когда приложения обращаются к камере или микрофону.

- Варианты детальной настройки разрешений для местоположения и фотографий.

- Случайные MAC-адреса.

- Уведомления, если приложения получают доступ к информации из буфера обмена.

- Функция, которая потребует от приложений запрашивать разрешение отслеживать вас на веб-сайтах и в других приложениях, которая должна появиться в следующем году.

Хотя устройства Apple могут собирать меньше данных, компания может многое улучшить.

Программы

Мы частично говорили о сборе данных приложениями от Google, Apple и производителей устройств, потому что границы между типами сбора данных очень нечеткие. Тем не менее, еще предстоит собрать гораздо больше данных, связанных с приложениями.

Официально приложения скачиваются из App Store или Google Play. Они, как правило, проверяются их соответствующими владельцами, причем Apple имеет лучшие показатели по хранению худших приложений. Однако многие обычные приложения по-прежнему поглощают огромные объемы данных. Помните старую пословицу, ставшую клише в нашу эпоху свободных программ: если вы не платите за продукт, то вы являетесь продуктом .

Приложения могут получить доступ к любым данным, на которые им было предоставлено разрешение. В наши дни вы увидите разрешения, когда опробуете новые функции в своих приложениях. Они будут запрашивать разрешение на доступ к таким вещам, как ваш микрофон, камера, местоположение, хранилище и многое другое. Большинство пользователей просто согласятся, потому что им все равно, они не понимают или просто не успевают.

Большинство приложений не просто хранят свои данные при себе. Существует сложная система обмена данными, которая включает в себя рекламодателей и многие другие третьи стороны, включая крупные технологические компании, такие как Facebook и Google.

Иногда приложения могут получить доступ к данным, даже если вы отключили соответствующее разрешение. Вредоносные приложения также могут нарушить работу системы разрешений.

В общем, если вы заботитесь о своей конфиденциальности, вам следует отказывать в разрешении на все, что не нарушит основные функции приложения. Если приложению требуются разрешения, которые не имеют смысла, скажем, приложение для создания заметок, которое необъяснимо хочет получить доступ к вашей камере – это хороший знак для поиска альтернативы.

Приложения могут отслеживать вас с помощью сбрасываемого рекламного идентификатора, который вам выдаёт Apple или Google. Хотя они должны быть анонимными, их можно деанонимизировать с помощью данных из других потоков.

веб-браузер

Одна из самых больших опасностей для конфиденциальности – это ваше приложение для просмотра веб-страниц, ваш выход в Интернет. Ваш браузер сможет получить доступ к любым данным или ресурсам, к которым вы предоставили доступ. Сюда могут входить конфиденциальные данные, такие как данные о вашем местоположении, которые можно постоянно отправлять обратно на серверы компании в течение дня.

Наиболее очевидные данные – это ваша веб-активность. Браузеры могут отслеживать и сохранять информацию о сайтах, которые вы посещаете изо дня в день. Подумайте только о силе этой информации – если вы начинаете плохо себя чувствовать, возможно, вам стоит посмотреть симптомы в своем браузере. Хотя некоторых людей это может не волновать, безусловно, существуют некоторые интимные медицинские проблемы, о которых большинство из нас не хочет, чтобы технические компании знали.

Наша история просмотров также часто указывает на наши политические взгляды на основе новостных сайтов, которые мы посещаем, и статей, которые мы просматриваем. Конечно, ваши интересы также будут раскрыты, потому что вы, вероятно, все время ищете информацию, связанную с вашими увлечениями. Поиск местных ресторанов может показать, где вы живете. Отзывы о некоторых покупках могут раскрыть данные о вашем доходе. И это только начало.

Если вы используете поисковую систему, разработанную отдельной от вашего браузера компанией, то вы будете отправлять поисковые запросы и клики как поисковой системе, так и вашему браузеру.

Кроме того, посещаемые вами веб-сайты также могут отслеживать вас. С помощью отпечатков пальцев браузера они могут определить, какое устройство вы используете, вашу конфигурацию, и они могут определить вашу личность. Рекламные идентификаторы от Google и Apple также могут помочь им отслеживать вас в Интернете. Вход в свои учетные записи может оставлять следы при просмотре веб-страниц.

К сожалению, это еще не все. Рекламодатели, рекламные сети и другие третьи стороны также могут отслеживать вас с помощью трекеров JavaScript и файлов cookie. В этой исследовательской статье подробно рассказывается о том, насколько распространены эти практики.

Несмотря на то, что вы по-прежнему чрезмерно отслеживаются через браузер настольного компьютера, сбор данных через мобильные браузеры вызывает еще большее беспокойство из-за того, какой доступ может иметь мобильные браузеры.

Социальные сети и приложения для обмена сообщениями

Мы уже обсуждали, как приложения могут получить доступ ко всему, на что вы им дадите разрешение. Учитывая, что социальные сети и приложения для обмена сообщениями, как правило, запрашивают такой широкий спектр разрешений, можно с уверенностью предположить худшее в их методах сбора данных.

Такие, как Facebook, Instagram, Twitter и даже относительно молодой TikTok, были замешаны в бесчисленных скандалах с конфиденциальностью. Основная часть активности на этих платформах осуществляется через их приложения, поэтому также разумно предположить, что именно здесь происходит большая часть сбора данных.

Facebook отслеживает местоположение людей через приложение, ваша история твитов с геотегами до 2015 года была доступна в API, Instagram отслеживает различную информацию о местоположении, а TikTok получает данные о местоположении через вашу SIM-карту, IP-адрес и GPS. Эти приложения позволяют узнать, где вы живете, где работаете, когда выходите на улицу и с кем проводите время.

Конечно, все они получают те данные, которые вы им даете, и публикуют. Они также содержат всю информацию, которую ваши друзья публикуют о вас. Они также получают содержимое ваших сообщений, если вы не используете сквозное шифрование, например, в WhatsApp. Даже в этом случае эти компании могут получить доступ к метаданным, в том числе к тому, кем был получатель и когда было отправлено сообщение.

Приложения социальных сетей могут иметь доступ к вашим контактам. В Facebook была ошибка, из-за которой сторонние приложения даже могли получать доступ к фотографиям, которые вы даже не публиковали.

Если вы предоставили какой-либо из этих платформ свой номер телефона для двухфакторной аутентификации, возможно, он даже использовался для рекламы. В прошлом за это штрафовали и Facebook, и Twitter.

Facebook уже урегулировал судебный процесс в штате Иллинойс относительно сбора биометрической информации пользователей. Преступление было настолько серьезным, что обошлось компании в 650 миллионов долларов. Instagram и TikTok теперь судятся за ту же практику.

Непрактично описывать все способы сбора ваших данных этими платформами социальных сетей. Однако вы можете убедиться в этом сами. Вы можете получить доступ к своим данным Facebook, зайдя в приложение, нажав кнопку меню в углу, затем «Настройки и конфиденциальность»> «Настройки»> «Ваша информация в Facebook»> «Доступ к вашей информации»> «Загрузить вашу информацию».

В приложении Instagram это меню, затем Настройки> Безопасность> Данные и история> Загрузить данные. В Twitter вам необходимо войти в систему через веб-сайт, нажмите «Еще»> «Настройки и конфиденциальность»> « Выберите правильную учетную запись» в разделе «Настройки»> « Затем нажмите на данные Twitter» в разделе «Данные и разрешения».

Через приложение TikTok перейдите в свой профиль, затем нажмите на многоточие вверху справа. Нажмите Конфиденциальность и безопасность> Персонализация и данные> Скачать данные TikTok.

Хотя вы можете быть шокированы тем, сколько данных о вас имеют эти компании, по крайней мере, как только вы это узнаете, вы можете начать предпринимать шаги, чтобы свести к минимуму их безудержные методы сбора данных.

Виртуальные помощники

Подобные Siri, Bixby и Google Assistant получают много критики от пользователей смартфонов. Если вы поговорите со своими друзьями или коллегами, вы можете обнаружить, что многие из них верят, что эти виртуальные помощники слушают их, даже если фраза-триггер не произнесена. Они могут рассказать вам историю о том, как они рассказывали о каком-то необычном продукте, а затем, когда в следующий раз проверили свой телефон, они увидели его рекламу. Что еще это могло быть, кроме того, что их телефон подглядывал за их разговором?

Хотя эта точка зрения чрезвычайно распространена, нет никаких доказательств, подтверждающих ее широко распространенную практику. Есть много случаев, когда эти виртуальные помощники делали записи, когда они не должны были этого делать, но наиболее вероятная причина заключается в том, что они просто вызваны ошибками или неисправностями, такими как неправильное расслышание триггерной фразы.

Это потому, что исследователям безопасности легко посмотреть, какие данные эти приложения отправляют обратно на серверы. Большое количество аудиозаписей голоса не осталось бы незамеченным, и к настоящему времени у нас будет достаточно доказательств.

Наиболее вероятное объяснение этого опыта – сочетание совпадений и идей, собранных на основе всех других данных, которые эти компании уже имеют о вас. Учитывая множество других потоков сбора данных, которые мы обсуждали до сих пор, а также сложные алгоритмы, эти платформы могут делать удивительно точные прогнозы.

Это не означает, что приложения виртуального помощника не собирают ваши данные. Они, конечно, делают, однако данные, которые они собирают, больше похожи на данные вашей поисковой системы, отслеживающей ваши запросы, а не на какое-то вслушивающее, всезнающее божество.

Другие приложения

Если мы подробно рассмотрим каждый тип приложений, эта статья быстро станет повторяющейся. Вместо этого вы должны знать, что ваши приложения имеют доступ ко всему, на что вы даете им разрешение, что это может включать больше данных, чем вы можете ожидать, и что они могут быть переданы третьим лицам, например рекламодателям.

В общих чертах, приложения из этих категорий также будут собирать следующие типы информации:

- Развлекательные приложения, такие как YouTube, Netflix и Spotify, отслеживают, что вы смотрите или слушаете, как долго вы в это играете, и могут создавать сложные профили и рекомендации на основе ваших привычек.

- Знакомства такие приложения, как Tinder и Bumble, собирают огромные объемы данных, включая ваш профиль, местоположение, изображения и любые горячие сообщения, которые вы можете отправить потенциальным партнерам.

- Картографические приложения, такие как Google Maps, могут отслеживать ваше местоположение через GPS, сотовый сигнал и Wi-Fi. Последние два по-прежнему работают, когда на устройстве пользователя отключена настройка местоположения. Они могут собирать данные о вашем направлении, скорости, предполагаемом виде транспорта и многом другом. Со временем это поможет составить профиль вашей повседневной деятельности.

- Почтовые приложения, такие как Gmail, хранят все ваши отправленные и полученные сообщения, но, по крайней мере, в случае Gmail, контент больше не сканируется, как раньше. Также собираются метаданные, которые включают информацию о том, с кем вы разговариваете и когда. Gmail также может отслеживать ваши покупки, если квитанции отправляются через вашу учетную запись.

- Игровые приложения также могут поглощать огромные объемы данных и иметь тенденцию запрашивать расширенные разрешения. Angry Birds даже была названа в документах Сноудена одним из «дырявых» приложений, которые АНБ использовало для доступа к личной информации.

- Финансовые приложения, такие как Acorn и PayPal's Venmo, могут быть удобными, но 80 процентов пользователей не понимают, что эти приложения хранят их банковские данные как часть предоставляемой ими услуги.

- Такие фитнес-приложения, как Strava, отлично подходят для отслеживания режима тренировок, но по умолчанию они делают ваши занятия общедоступными. Обмен информацией, например о том, где вы бегаете или на велосипеде, может дать понять, где вы живете.

- Компания Trend Micro обнаружила, что приложения для камеры, такие как Beauty Plus, включают камеры без разрешения пользователя и распространяют вредоносное ПО.

- Очевидно, что приложения Rideshare, такие как Uber, собирают данные о ваших поездках и тщательно их анализируют. Но геолокация и спрос пассажиров также влияют на модель ценообразования Uber.

- Служебные приложения, такие как очистители системы, антивирус и ускорители производительности, часто содержат вредоносные программы и собирают чрезмерные объемы данных.

Другие типы приложений, которые мы не рассмотрели, также собирают все виды данных. Как мы уже говорили, даже популярные приложения могут иметь агрессивные политики сбора данных. Однако вам следует опасаться менее известных приложений и приложений от разработчиков с плохой репутацией, потому что в лучшем случае они часто поглощают большие объемы данных. В худшем случае это может быть шпионское ПО или вредоносное ПО другого типа.

Хакеры

Мы рассмотрели большую часть способов, которыми производители устройств, операционные системы, приложения, рекламодатели и другие третьи лица могут отслеживать вас, когда вы используете свой смартфон. Хотя некоторые из них могут стирать юридические и этические границы, злонамеренные хакеры сразу переступают черту.

Некоторые из них мотивированы финансовой выгодой, часто воруют данные для продажи или напрямую получают доступ к банковским счетам. Другие могут быть нацелены на особо ценные цели, такие как руководители предприятий, правительственные чиновники или активисты. Они могут быть заинтересованы в перехвате ваших сообщений или в краже конфиденциальных и ценных данных.

Менее изощренные киберпреступники, вероятно, сосредоточатся на первой тактике, в то время как группы, обладающие большими ресурсами или связями с национальными государствами, могут преследовать вторую линию атаки.

Хакеры могут получить доступ к вашим данным с помощью множества различных методов. Некоторые из самых известных включают:

- Атаки типа «человек посередине» – они позволяют злоумышленникам подключаться к вашему соединению, получая доступ к данным, которые поступают на ваше устройство и исходят из него. Одна из наиболее распространенных атак MITM заключается в том, что киберпреступники создают, казалось бы, законные точки доступа. Они обманом заставляют пользователей подключиться, а затем перехватывают все проходящие незащищенные данные.

- Вредоносные приложения – злоумышленники размещают вредоносные программы в приложениях и пытаются распространять их через магазины приложений. Эти вредоносные приложения могут затем шпионить за пользователями, которых обманули, загружая их, отслеживать их данные и внедрять другое программное обеспечение в среду. Приложения, которые сейчас кажутся безобидными, могут содержать вредоносное ПО в более позднем обновлении.

- Сложное вредоносное ПО, такое как Pegasus. Посредством фишинга и ряда сложных эксплойтов этот тип сложного вредоносного ПО может захватить смартфон жертвы.

Если хакерам удастся установить шпионское ПО на ваше устройство или получить root-доступ, они, по сути, могут свободно управлять любыми данными, которые поступают на устройство или из него. Они могут узнать ваши пароли и получить доступ к вашим учетным записям, удаленно активировать вашу камеру и микрофон и даже получить доступ к контенту из приложений, которые обычно считаются безопасными, например Signal.

Если ваш смартфон захватят хакеры, вы должны предположить, что все на устройстве может попасть в их руки. Даже если вы приобретете новое устройство, они могут легко получить доступ через другие системы и учетные записи, которые они, возможно, уже взломали.

Правительство

Правительство – еще одна крупная партия, которая может отслеживать вас. Специфика будет варьироваться от юрисдикции к юрисдикции, при этом некоторые из них предлагают гораздо большую защиту, прозрачность и подотчетность, чем другие.

Типы сбора данных будут разными. Во многих странах властям потребуется ордер на доступ к записям вашего смартфона у вашего сетевого провайдера или одной из многих технологических компаний, у которых есть данные о вас. В США существует множество секретных судебных постановлений, и даже некоторые из них не предполагают какого-либо судебного надзора. Авторитарные страны и страны, в которых отсутствует надлежащая правовая процедура, вероятно, столкнутся с аналогичными злоупотреблениями со стороны правительства.

Эти типы ордеров и приказов могут дать правительству доступ к вашим прошлым записям или позволить им поставить вас под наблюдение. Были также программы массового наблюдения, такие как PRISM и MUSCULAR АНБ. Хотя возмущение после разоблачений Сноудена, кажется, привело к сокращению масштабов таких программ, мы не можем знать, на что в настоящее время способны правительства. В конце концов, полномочия АНБ долгие годы держались в секрете.

На местном уровне правоохранительные органы также могут использовать скатов, которые могут заставить все близлежащие мобильные устройства подключаться через них. Они могут идентифицировать каждое устройство в данной области, отслеживать людей и перехватывать данные.

В дополнение к этим более широким инструментам наблюдения, правительства могут также нацеливаться на отдельных лиц. Вышеупомянутое вредоносное ПО Pegasus часто используется правительствами для получения конфиденциального доступа к данным журналистов, активистов и преступников.

Как ваш телефон может отслеживать вас, даже когда он выключен

При выключении смартфоны должны быть отключены от вышек сотовой связи, сетей Wi-Fi, GPS и Bluetooth. Однако высокомотивированные злоумышленники могут продолжать отслеживать их, когда они отключены – или, по крайней мере, когда они кажутся отключенными.

ФБР прислушивается к мафии

Хотя подробности отрывочны, первые разоблачения о том, что телефоны могут быть переделаны для шпионажа, даже если они выключены, появились в 2006 году. Эта новость появилась после расследования ФБР в отношении членов организованной преступной семьи в Нью-Йорке.

То, что мы знаем наверняка, исходит из мнения судьи. Он написал, что техника подслушивания «работала независимо от того, был включен телефон или выключен». Однако мы не знаем точно, как это было достигнуто.

ФБР могло получить физический доступ к телефону и добавить к нему отдельную аппаратную ошибку прослушивания. Если это так, то слежку можно было осуществить только за счет дополнительного устройства.

Альтернативное объяснение заключается в том, что шпионаж осуществлялся с помощью программного обеспечения, которое могло быть установлено через физическое или сетевое соединение с устройством. В статье CNET высказывалось предположение, что это более вероятно, потому что аппаратной ошибки не хватило бы на весь год расследования.

В статье также упоминались судебные документы, в которых говорилось, что ошибка работает «где угодно в Соединенных Штатах», и предполагалось, что это сделает ее вне зоны действия агента ФБР с радиоприемником. Это также подразумевает, что программное обеспечение было более вероятным виновником.

АНБ против Аль-Каиды

Одна из следующих крупных новостей, показывающих, что телефоны можно отслеживать даже в выключенном состоянии, была опубликована в Washington Post в 2013 году. Метод, получивший название «Находка», дал АНБ тысячи новых целей и был использован против Альянса. «Каида» спонсировала повстанческое движение в Ираке.

The Post не сообщал о том, как это работает, но Slate предположил, что устройства были заражены вредоносным ПО, которое могло заставить их подавать сигналы, если аккумулятор не был извлечен. При нормальных обстоятельствах телефон перестанет связываться с вышками сотовой связи, когда выключен.

Предположения Slate кажутся гораздо более правдоподобными, чем любой вид оборудования, поскольку Post подразумевает, что этот метод позволяет АНБ обнаруживать устройства, и было бы непрактично физически находить телефоны Аль-Каиды и вставлять тысячи прослушивающих устройств.

Как телефоны могут отслеживать вас, даже если они выключены?

Первая возможность заключается в том, что злоумышленник устанавливает на ваш телефон аппаратное шпионское устройство. Для этого потребуется физический доступ к вашему телефону в течение значительного периода времени, что делает такие атаки маловероятными, если вы не столкнетесь с высокопроизводительным злоумышленником. Если ваш противник готов пойти на такое, вам будет невероятно сложно обеспечить свою безопасность от него.

Если это случилось с вами, и вы знаете, что ищете, возможно, вы увидите подслушивающее устройство внутри телефона, если вы откроете его. Однако гораздо более вероятно, что ваш злоумышленник выберет более простую альтернативу, используя вредоносное ПО, чтобы шпионить за вами.

При таком подходе злоумышленник может заразить ваш телефон через Интернет, даже не приближаясь к нему. Если они это сделали, а затем вы попытались выключить телефон, телефон может имитировать процесс выключения, оставаясь при этом активным и шпионя за вами.

Обратите внимание, что даже когда телефоны показывают, что они разряжены, они не полностью разряжены. Вы можете это сказать, потому что на большинстве телефонов будет отображаться какая-то анимация, показывающая, что ваша батарея разряжена. Это было бы невозможно, если бы он был на 100 процентов пуст. Тот факт, что в батарее остается небольшой объем, оставляет возможность для телефона передавать сигналы при определенных обстоятельствах.

Может ли ваш телефон отслеживать вас, когда определение местоположения отключено?

Большинству из нас, вероятно, не стоит слишком беспокоиться о вышеуказанных сценариях. Однако существует распространенный миф, который вводит людей в ложное чувство безопасности.

Многие люди вполне разумно предполагают, что их больше не будут физически отслеживать, когда они отключат настройку местоположения на своих телефонах. К сожалению, это не так. Отключение этого параметра действительно предотвращает отслеживание вас с помощью GPS, но это лишь один из способов, позволяющих записать местоположение вашего телефона:

Сетевые сигналы

Ваш мобильный телефон часто обменивается данными с ближайшими базовыми станциями вашего оператора связи, даже когда вы не звоните. Это дает общее представление о том, где находится ваше устройство.

Сила сигнала вашего устройства, будь он сильнее или слабее, дает вашему провайдеру еще больше информации о том, как далеко ваш сотовый телефон находится от вышки. Когда сигнал от нескольких вышек объединяется, можно еще больше сузить местоположение.

Точность варьируется в зависимости от используемой техники и плотности базовых станций в районе. В некоторых городских районах можно определить местоположение устройства с точностью от 50 до 100 метров с помощью Advanced Forward-Link Trilateration. Это может быть значительно менее точным в сельской местности из-за меньшей концентрации вышек сотовой связи.

Сетевые провайдеры часто передают эти данные властям и, как известно, даже продают их. Когда эти данные были размещены на рынке, ряд людей мог приобрести их с ограниченным контролем, предоставив им информацию о местоположении телефона в пределах нескольких сотен метров.

Не только ваш сетевой провайдер имеет доступ к такой информации о местоположении. Google был пойман на сборе данных о ближайших вышках с телефонов, на которых даже не было SIM-карты. Хотя компания пообещала положить конец этой практике, огромное усложнение наших систем связи и недобросовестное поведение вовлеченных компаний показывают, насколько сложно предотвратить отслеживание нас самих.

вай фай

Точно так же, как ваш сетевой провайдер может определять ваше местоположение в зависимости от того, где вы находитесь по отношению к его вышкам, точки доступа Wi-Fi также выдают, где вы находитесь. Если Wi-Fi включен, ваша операционная система может периодически отправлять идентификатор набора услуг (SSID) и MAC-адрес точки доступа Wi-Fi таким компаниям, как Google. Это дает им приблизительное представление о вашем местоположении.

Провайдеры бесплатного Wi-Fi также известны инвазивным отслеживанием, поскольку они могут связывать эти идентификаторы с любой личной информацией, которую вы предоставляете при входе в службу.

Когда Wi-Fi включен, телефоны отправляют данные при поиске точек доступа для подключения. Им даже не нужно подключаться, чтобы эти данные были отправлены в точки доступа или каким-либо хакерам, которые также могут перехватить эти данные.

Bluetooth

Bluetooth не отслеживает физическое местоположение в космосе, как GPS, но записывает взаимодействия с другими устройствами Bluetooth. Однако, если Bluetooth вашего телефона распознается маяком Bluetooth магазина или чьим-то другим устройством, местоположение которого было известно, это означает, что ваше устройство находилось в том же месте в то конкретное время.

Это позволяет отслеживать ваше устройство через Bluetooth. Мы видим это в рекламных акциях, которые магазины отправляют своим клиентам с помощью push-уведомлений, когда их Bluetooth находится в пределах досягаемости. Страны по всему миру также используют Bluetooth для отслеживания распространения коронавируса.

Вы, возможно, думали, что отключение Bluetooth полностью предотвратит это, но это не всегда так. В 2018 году Quartz обнаружил, что устройства Android по-прежнему можно отслеживать с помощью маяков Bluetooth, пока Bluetooth был отключен. Однако это было возможно только в том случае, если на устройстве было установлено приложение для ближайшего магазина.

Другие возможные механизмы отслеживания

Если все эти методы вас недостаточно напугали, статья, опубликованная Институтом инженеров по электротехнике и радиоэлектронике, может помочь. Группа ученых создала экспериментальное приложение, которое могло отслеживать пользователей с помощью других средств, таких как часовой пояс устройства, его гироскоп, акселерометр, барометр и магнитометр.

Согласно статье, к этим датчикам можно получить доступ без разрешения пользователя, и они могут использоваться для «точной оценки местоположения пользователя». Хотя у нас нет подтверждений того, что какие-либо компании используют аналогичные методы для отслеживания пользователей, это доказательство концепции еще большего количества способов отслеживания нас должно вызывать достаточно беспокойства.

Как можно бороться с отслеживанием мобильных данных?

Идеальное решение – найти ближайшую реку и погрузить смартфон в ее мрачные глубины. Большинство смартфонов абсолютно опасны для вашей конфиденциальности. Те, которых нет, такие как Librem 5, обычно лишены функций или функций. Все сводится к тому, как устроены экосистемы смартфонов, они просто плохо влияют на конфиденциальность, намного хуже, чем компьютеры.

Но немногие из нас откажутся от удобства и связи, которые предлагают нам наши смартфоны, и уйдут жить в лес. Для большинства из нас смартфоны стали неотъемлемой частью нашей профессиональной и общественной жизни, и полностью отказаться от них было бы чрезвычайно сложно.

Итак, какой у нас выбор?

Вероятно, пройдет много времени, прежде чем в большей части мира появятся какие-либо разумные нормативные меры защиты от вторжений в конфиденциальность смартфонов, поэтому ваш единственный реалистичный вариант – это предпринять собственные шаги для сохранения вашей конфиденциальности.

Вот как бороться с отслеживанием мобильных данных:

- Сведите к минимуму использование смартфона

- Используйте телефон или операционную систему, ориентированную на конфиденциальность

- Используйте приложения, ориентированные на конфиденциальность

- Ограничьте отслеживание рекламы и сбросьте свой рекламный идентификатор

- Используйте VPN

- Заблокируйте настройки всех своих учетных записей

Мы более подробно рассмотрим каждую из этих мер предосторожности ниже.

1 Сведите к минимуму использование смартфона

Для начала избегайте смартфонов, насколько это возможно. Если вы можете обойтись только телефоном и компьютером, сделайте это. Заставьте людей звонить или писать вам в экстренных случаях, а все остальное решать, когда вы находитесь за своим компьютером.

Если смартфон необходим, оставьте его дома, когда он вам не нужен. Сведите количество приложений к минимуму и ограничьте объем данных, к которым у него есть доступ. Если у вас должен быть доступ к социальным сетям на вашем телефоне, попробуйте заходить на сайты через мобильный браузер, а не устанавливать приложения на вашем устройстве.

Для любых приложений, которые у вас есть, ограничьте их разрешения до минимума. Также может помочь отключение данных, Wi-Fi, Bluetooth и определения местоположения, когда вы их не используете.

2 Используйте телефон или операционную систему, ориентированную на конфиденциальность.

Такие телефоны, как Librem 5, разработаны с учетом требований конфиденциальности, поэтому они являются хорошим выбором, если вы действительно хотите ограничить сбор данных. Однако это относительно небольшие компании, у которых нет ни бюджета на исследования и разработки, ни эффекта масштаба, как у их основных конкурентов. Хотя эти компании, ориентированные на конфиденциальность, как правило, хорошо работают, эти ограничения, как правило, приводят к тому, что телефоны становятся менее гладкими, ограниченными по функциям и более дорогими, чем их конкуренты.

Еще один хороший вариант – получить совместимый телефон Android и настроить его с операционной системой, ориентированной на конфиденциальность, такой как LineageOS, вместо Android с Google Mobile Services. Это потребует гораздо больше усилий для настройки, чем обычный телефон, и, вероятно, это подходящий вариант только для тех, кто более техничен.

На самом деле, подавляющее большинство людей не найдут два вышеперечисленных варианта подходящими, поэтому следующим лучшим вариантом является iPhone. Если вы заядлый Android приверженец или просто найти айфоны слишком дорого, вы можете ограничить сбор данных через Android устройства, следуя остальное эти шаги.

3 Используйте приложения, ориентированные на конфиденциальность.

Хорошая новость заключается в том, что существует ряд приложений, которые защищают вашу конфиденциальность гораздо больше, чем те, к которым вы, возможно, привыкли:

- Используйте Firefox или браузер Tor вместо Google Chrome или Safari. Обратите внимание, что на iOS нет официального браузера Tor, но проект Tor поддерживает Onion Browser. Используйте DuckDuckGo или Startpage в качестве поисковой системы. Если вы используете Firefox в качестве браузера, вы можете заблокировать его еще больше с помощью таких надстроек, как uBlock Origin, HTTPS Everywhere, NoScript и Decentraleyes.

- Используйте Signal в качестве приложения для обмена сообщениями. В противном случае WhatsApp или Telegram лучше Facebook Messenger и Instagram.

- Используйте инструмент карт, например MAPS.ME, вместо Google Maps.

- Используйте NewPipe вместо YouTube.

Есть гораздо больше приложений, предлагающих лучшие параметры конфиденциальности, чем те, к которым вы, возможно, привыкли. У Privacytools.io и PRISM BREAK есть ряд хороших рекомендаций. Кроме того, вы можете изучить некоторые альтернативы бесплатному программному обеспечению с открытым исходным кодом (FOSS).

4 Ограничьте отслеживание рекламы и сбросьте рекламный идентификатор.

На Android вы можете ограничить отслеживание рекламы, зайдя в «Настройки», выбрав Google и нажав «Реклама». В этом меню вы можете нажать, чтобы сбросить свой рекламный идентификатор, и сдвинуть переключатель, чтобы отказаться от персонализации рекламы.

В iOS вы можете сделать то же самое, зайдя в «Настройки», затем «Конфиденциальность», в «Реклама», а затем нажав «Ограничить отслеживание рекламы». Также есть возможность сбросить ваш рекламный идентификатор.

5 Используйте VPN.

VPN могут помочь скрыть вашу личность, скрывая источник вашего трафика. Однако вы все равно должны быть осторожны с их использованием. Если ваш VPN отключен и нет выключателя для остановки соединения, ваш IP-адрес может быть раскрыт. Хотя VPN отлично подходят для защиты ваших данных от вашего интернет-провайдера, они не могут помешать вам быть идентифицированными веб-сайтами с помощью отпечатков пальцев браузера. Вход в систему и ввод ваших личных данных также выдаст вас.

Используйте авторитетную компанию, которая в идеале не ведет журналы, например, одну из нашего списка лучших VPN. С осторожностью относитесь к бесплатным VPN, потому что они могут продавать ваши данные или содержать вредоносное ПО.

6 Заблокируйте настройки всех своих учетных записей.

В ответ на знаковое европейское Общее положение о защите данных (GDPR), введенное в 2018 году, компании начали вводить более детальные настройки конфиденциальности, которые вернули пользователям хотя бы некоторый контроль над своими данными. Они есть у всех технологических гигантов, включая Facebook, Google, Amazon, Twitter, Microsoft и многие другие компании, которые хранят ваши данные.

Хотя эти инструменты могут сбивать с толку и не позволяют ограничить все типы сбора данных, они могут помочь значительно сократить объем данных, которые эти компании хранят о вас. Обычно они находятся в настройках конфиденциальности соответствующего приложения или веб-сайта.

Будущее отслеживания смартфонов

Все приведенные выше рекомендации – это только начало. Они не сделают ваш смартфон невидимым для внешнего мира, но значительно сократят объем данных, собираемых с вашего устройства.

Если мы не готовы пойти на крайние меры, чтобы полностью отказаться от наших смартфонов или посвятить значительную часть своего времени OpSec, нам придется признать, что в некоторой степени нас будут отслеживать в будущем.

Из-за сложности этих систем и того факта, что у большинства из нас просто нет времени, чтобы понять их и эффективно ориентироваться в них, кажется, что единственным возможным спасением будет регулирование. Нам нужны законы, которые упрощают эти системы, делают все более понятным, предлагают эффективные способы отказа от рассылки, запрещают самые вопиющие формы отслеживания и строго наказывают нарушителей.

В настоящий момент для большинства людей такие законы кажутся несбыточной мечтой. На данный момент вам придется взять ситуацию в свои руки, если вы хотите максимально ограничить отслеживание.

Службы определения местоположения внутри помещений от Intel Free Press под лицензией CC0.

Смотрите также: