Как настроить безопасный удаленный доступ к VPN для ваших сотрудников

В условиях глобального сбоя в бизнесе из-за пандемии COVID-19 крайне важно обеспечить непрерывную продуктивность бизнеса в этот период. Мы объясняем практические способы развертывания офисных сетей VPN для предоставления сотрудникам безопасного удаленного доступа к офисным ресурсам из дома.

Многие предприятия сталкиваются с беспрецедентными проблемами из-за продолжающейся пандемии Covid-19. Большинству ИТ-отделов приходится постоянно думать, чтобы сотрудники могли работать продуктивно даже в течение длительного периода перебоев. В такие моменты решения удаленного доступа и бесплатное программное обеспечение для удаленного рабочего стола становятся критически важными для обеспечения непрерывной работы бизнеса.

Большинство организаций, возможно, ранее делали это до некоторой степени; для других это совершенно новая концепция. Как бы то ни было, сейчас как никогда актуальна потребность в том, чтобы персонал имел возможность удаленного и безопасного доступа к офисным ресурсам для выполнения важнейших задач. Некоторые компании застревают между принятием полного или частичного сценария удаленной работы, борясь с обновлениями, которые необходимы, чтобы позволить сотрудникам работать из дома.

Одна из ключевых технологий, которая имеет решающее значение для обеспечения безопасного удаленного доступа к внутренней сети вашей организации, – это виртуальная частная сеть (VPN). В небольшом офисе, где только один или два человека должны подключаться к одному или двум офисным компьютерам из дома, приложение для удаленного рабочего стола, такое как GoToMyPC или PCAnywhere, может быть предпочтительнее. Однако, если бизнесу требуется несколько удаленных подключений, наиболее целесообразным вариантом будет полноценная VPN.

Как работает VPN

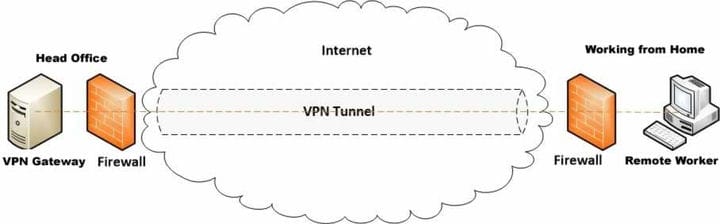

VPN позволяет создать безопасный виртуальный туннель в офисную сеть через общедоступную сеть, например Интернет. Он защищает конфиденциальность (данные остаются секретными благодаря инкапсуляции) и целостность (данные остаются неизменными с помощью шифрования) данных при их передаче через общедоступный Интернет. Вы можете сравнить VPN-туннелирование с процессом перемещения физических денег из одного места в другое с использованием бронированного транспортного фургона по общественным магистралям. Деньги в этом случае – это ваши данные, общественная магистраль – это незащищенная общедоступная сеть, а бронированный фургон – это VPN-туннель.. Инкапсуляция маскирует фургон, поэтому в большинстве случаев он не распознается как транспортное средство с наличными деньгами, а шифрование гарантирует, что даже если фургон будет распознан, никто не сможет получить доступ к наличным внутри. Диаграмма на Рисунке 1.0 ниже помогает вам визуализировать процесс.

Рисунок 1.0 Процесс туннелирования VPN

Установить безопасное VPN-соединение относительно просто. Пользователь сначала подключается к Интернету, а затем инициирует VPN-соединение через локально установленное клиентское программное обеспечение или веб-браузер с VPN-сервером, расположенным в офисе. Сервер VPN на основе вашего разрешения уровня доступа предоставляет вам доступ к внутренним ресурсам компании через защищенный туннель; таким образом, обеспечивая безопасность и конфиденциальность данных в Интернете. Ниже приведены различные возможные способы реализации офисной VPN, чтобы ваши сотрудники могли удаленно получать доступ к офисным ресурсам без ущерба для безопасности. Мы рассмотрим каждый из них более подробно.

- VPN с удаленным доступом

- Облачный VPN

- SD-WAN VPN

VPN с удаленным доступом

VPN с удаленным доступом, как следует из названия, позволяют мобильным сотрудникам или удаленным сотрудникам получать доступ к интрасети своей компании из дома или из любой точки мира с помощью своих персональных компьютеров или мобильных телефонов. Пользователи могут получить доступ к ресурсам на офисных компьютерах, как если бы они были напрямую подключены к офисной сети. Две наиболее часто используемые технологии в виртуальных частных сетях удаленного доступа – это IPSec и SSL.

IPsec – это наиболее широко используемая технология VPN. Поскольку он обеспечивает защиту на уровне IP (уровень 3), его можно развернуть для защиты связи между офисной сетью и домашним компьютером. Для установления соединения на главном компьютере требуется клиентское приложение. IPsec был разработан для обеспечения целостности и конфиденциальности данных и предлагает функции безопасности корпоративного уровня.

Самая большая сила SSL VPN заключается в том, что он не зависит от платформы. Вам не нужно зависеть от стороннего VPN-клиента для инициирования подключений. Используя любой веб-браузер, вы можете получить доступ к ресурсам удаленно, не беспокоясь о базовой операционной системе.

Чтобы настроить офисную VPN (IPsec или SSL VPN) для поддержки работы из дома, вам необходимо приобрести, установить и настроить аппаратное устройство, известное как VPN-шлюз, в вашем офисе. Некоторые из ведущих поставщиков оборудования VPN / продукты включают Cisco ASA брандмауэра для SSL VPN и IPsec VPN, Check Point Next Generation Firewall и Sophos XG Firewall, среди других. Сама настройка VPN зависит от поставщика и потребует услуг квалифицированного персонала, такого как сетевой инженер или сторонний поставщик услуг, но некоторые устройства имеют графический интерфейс пользователя или процесс настройки типа мастера.

Первоначальные вложения, необходимые для настройки VPN с удаленным доступом, минимальны, и их можно легко масштабировать по мере роста компании. Это особенно верно, если используется поставщик услуг VPN. Поскольку виртуальные частные сети удаленного доступа доступны по цене и безопасны, организации могут чувствовать себя более комфортно, развертывая их и позволяя своим сотрудникам работать из дома.

См. Также: IPSec vs SSL

Облачный VPN

Облачная VPN, также известная как VPN как услуга (VPNaaS), представляет собой новую технологию VPN, специально разработанную для облачных приложений и данных. Многие современные компании перевели свою локальную сетевую среду, бизнес-приложения и данные в облако, а обычных VPN, таких как описанные выше, уже недостаточно для обеспечения безопасности данных.

Сотрудники обычно получают доступ к этим облачным приложениям и данным из офисной сети; но с пандемией COVID-19, например, сотрудники все больше полагаются на свою домашнюю сеть, персональные компьютеры и мобильные устройства для доступа к этим приложениям. Это вызывает множество проблем с безопасностью. Хотя поставщики облачных услуг предлагают сетевую инфраструктуру, она не обеспечивает безопасность личных устройств, используемых конечными пользователями.

Цель облачной VPN – предоставить сотрудникам и удаленным работникам безопасный доступ к облачным ресурсам через облачную инфраструктуру VPN через общедоступный Интернет из любого места в мире без ущерба для безопасности. В отличие от традиционных VPN, для которых требуется какая-то локальная инфраструктура VPN, облачная VPN обеспечивает глобально доступное безопасное соединение. Для организаций, чья бизнес-среда LAN или повседневные бизнес-приложения (например, ERP или службы Active Directory) переместились в облако, Cloud VPN предлагает лучшую альтернативу для дешевого и безопасного доступа.

Услуги Cloud VPN можно получить от таких поставщиков, как Perimeter 81, и их можно настроить в течение нескольких часов или минут для создания туннеля Site-to-Site IPSec VPN к вашим облачным серверам. Большинство поставщиков облачных услуг, таких как Google, Microsoft и Amazon, также предоставляют услуги Cloud VPN.

См. Также: Лучшие облачные VPN для бизнеса

SD-WAN VPN

Для предприятий, которые размещают как локальные, так и облачные приложения, ни VPN с удаленным доступом, ни Cloud VPN не подходят для обеспечения единой сквозной безопасности данных. Одной из технологий, которая может адекватно удовлетворить это уникальное бизнес-требование, является технология Software-Defined WAN (SD-WAN ).

См. Также: Лучшие поставщики SD-Wan

SD-WAN – это архитектура виртуальной глобальной сети (WAN), которая позволяет организациям использовать любую комбинацию сетевых транспортных технологий, таких как MPLS, 4G / LTE и услуги широкополосного доступа в Интернет, для безопасного подключения пользователей к корпоративной интрасети и приложениям. SD-WAN возникает из-за того, что организации стали более географически рассредоточенными и используют растущее число облачных приложений.

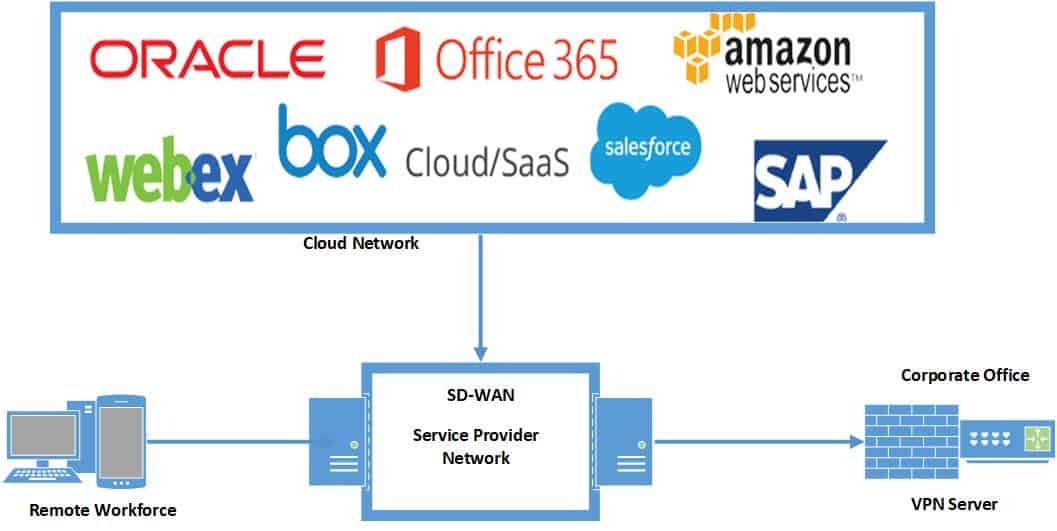

Традиционные подходы к WAN с использованием обычных маршрутизаторов не подходят для облачных вычислений. Они были разработаны для локальных приложений. Сегодня развертывание сочетания локальных и облачных приложений и соединение людей и «вещей» является новой нормой. Этот сдвиг приводит к появлению более динамичной альтернативной технологии VPN – SD-WAN VPN. Модель SD-WAN разработана для полной поддержки безопасного удаленного доступа к критически важным корпоративным приложениям, размещенным как локально, так и в облаке (например, Office365 для бизнеса, Dynamic 365 ERP, Salesforce, Service Now, Hosted Active Directory и т.д. ), В то время как обеспечение высочайшего уровня производительности приложений. Такой подход обеспечивает согласованное взаимодействие с пользователем, а также экономическую выгоду от интернет-сетей VPN с производительностью и гибкостьюMPLS VPN независимо от местоположения.

Продукты SD-WAN могут быть физическими или виртуальными устройствами и размещаются в удаленных офисах и филиалах, корпоративных центрах обработки данных и все чаще на облачных платформах. Большинство поставщиков сетевых устройств, таких как Cisco, Juniper и Aryaka, среди прочих, также предлагают продукты SD-WAN. Решение Aryaka SmartACCESS SD-WAN, например, обеспечивает бесклиентскую SD-WAN VPN для удаленных и мобильных сотрудников. Если вы планируете развернуть SD-WAN VPN для удаленной работы, вам потребуются услуги поставщика управляемых услуг SD-WAN (SD-WAN как услуга) или квалифицированного сетевого инженера. Сетевая диаграмма на Рисунке 2.0 ниже помогает визуализировать настройку SD-WAN.

Рисунок 2.0 Схема инфраструктуры SD-WAN VPN

SD-WAN VPN обещает стать жизнеспособным вариантом для перехода к удаленной работе и предоставления сотрудникам безопасного доступа к локальным и облачным приложениям. Подход SD-WAN, состоящий из согласованных политик на основе шаблонов, может быть аккуратно применен к удаленному доступу, что позволяет управлять доступом согласованными способами. Таблица на Рисунке 3.0 ниже представляет собой краткое сравнение различных технологий VPN, рассмотренных выше.