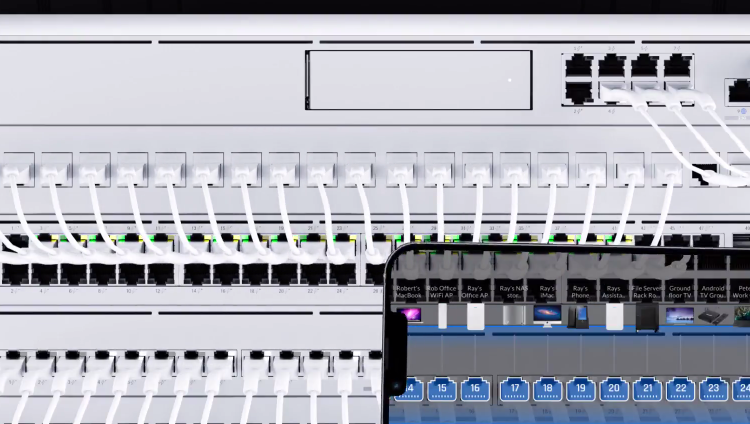

(Bildkredit: Shutterstock)

Ubiquiti Inc., en stor leverantör av molnbaserade enheter som routrar, säkerhetskameror och videobandspelare avslöjade att det bröts den 11 januari. Dataintrånget involverade exponering av kundinformation inklusive kontouppgifter. En säkerhetsexpert som hjälpte företaget att svara på intrånget hävdade dock att Ubiquity tonade ned det katastrofala intrånget för att minimera dess effekt på företagets aktier, rapporterat av KerbsOnSecurity.

Det som är upprörande med den här incidenten är att Ubiquiti har täckt över dataintrånget, vilket utsätter kundens hårdvara för risker eftersom referenserna alltid kan användas för obehörig åtkomst. Meddelaren skrev ett brev till den europeiska dataskyddschefen där han sa:

"Det var katastrofalt värre än rapporterat, och laglig tystnad och åsidosatte ansträngningar för att på ett avgörande sätt skydda kunder. Intrånget var massivt, kunddata var i fara, åtkomst till kunders enheter utplacerade i företag och hem runt om i världen var i fara."

Ubiquiti svarade inte på dessa påståenden som det borde ha gjort. Källan skrev också att företaget "nedvärderade och målmedvetet skrev för att antyda att en tredje parts molnleverantör var i riskzonen" och påstod att Ubiquity var en offer under attacken och inte huvudmålet.

Ubiquity dataintrång – Detaljer

I verkligheten fick dock angriparna tillgång till Ubiquitis servrar och databaser på Amazon Web Services (AWS) som säkrar den underliggande mjukvaran och hårdvaran. Enligt källan kunde angriparna "få kryptografiska hemligheter för cookies med enkel inloggning och fjärråtkomst, fullständigt innehåll för källkodskontroll och exfiltrering av signeringsnycklar."

Whistlebloweren uppgav också att angriparna under intrånget kunde få tillgång till Uquibitis anställdas referenser och använde dem för att få root administrativ åtkomst till Ubiquitis konton på Amazon Web Services. Det gav dem full åtkomst till alla applikationsloggar, S3-datasegment, hela databasen, autentiseringsuppgifter och information som krävs för att skapa cookies för enkel inloggning (SSO).

Med sådan information kunde angriparna fjärråtkomst till otaliga molnbaserade enheter från Ubiquiti. Detta är mycket oroande, eftersom det enligt Ubiquity har skickat runt 85+ miljoner enheter till över 200+ platser över hela världen. Alla dessa enheter har äventyrats på grund av dataintrånget!

Enligt källan lämnade angriparna en bakdörr i systemet, och det var så Ubiquity fick reda på intrånget. När bakdörren till slut togs bort, kontaktade angriparna företaget och bad om 50 bitcoin (~2,8 miljoner USD) i utbyte mot att de höll tyst om dataintrånget.

Inkräktarna sa också att de hade stulit Ubiquitis källkod och det finns ytterligare en bakdörr i företagets system som kommer att avslöjas endast om deras krav uppfylls. Ubiquity hade dock turen att hitta den andra bakdörren och de engagerade sig inte med angriparna.

Ubiquitys svar på intrånget

Ubiquity gjorde slutligen ett offentligt tillkännagivande den 31 mars efter 24 timmars tystnad och sa att de " nyligen blev medvetna om obehörig åtkomst till vissa av våra informationsteknologisystem som är värd för en tredje parts molnleverantör. " Företaget sa också att även om det inte fanns några bevis för att angriparna fick tag på kunddata, kunde de inte utesluta möjligheten av komprometterade användarnamn, e-postmeddelanden, lösenord och telefonnummer.

Det mest oroande är att istället för att varna kunderna om intrånget direkt, rekommenderade Ubiquity endast sina användare att byta lösenord. Istället borde de omedelbart ha ogiltigförklarat alla kundanvändarnamn och lösenord och bett användarna att börja om på nytt. Denna incident är en stor väckarklocka för alla molnbaserade enhetsleverantörer, särskilt när det gäller säkerhet och kryptering.

Därför, om du har en Ubiquiti-enhet, skulle nu vara den perfekta tiden att ändra ditt användarnamn och lösenord. Det rekommenderas också att aktivera tvåfaktorsautentisering och även ta bort alla användarprofiler som är associerade med Ubiquiti-enheten och skapa en ny med färska referenser och ett starkt lösenord.