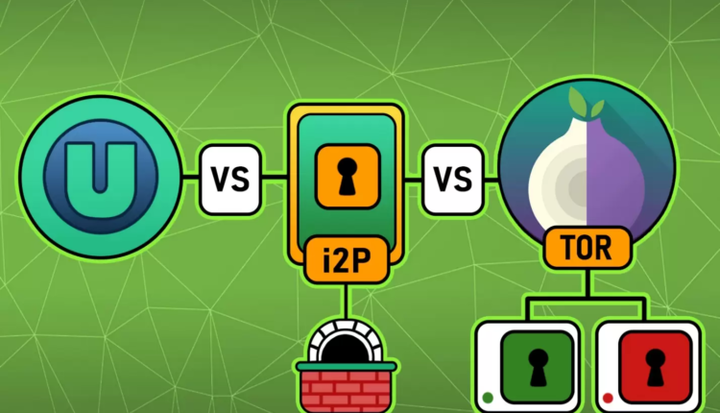

I2P vs TOR – Jakie są główne różnice? Dowiadywać się!

I2P to Invisible Internet Project, który tworzy własny Internet i koncentruje się na bezpiecznym połączeniu wewnętrznym między użytkownikami. TOR to router cebulowy, który tworzy bezpieczną ścieżkę do Internetu. Jedna jest pomarańczowa, a druga to jabłko.

Nie ma takiego porównania, które mogłoby nam powiedzieć, który z nich jest lepszy, ale ponieważ spór wciąż się powtarza, czas raz na zawsze zakopać siekierę. W tym przewodniku szczegółowo omówię I2P vs TOR.

Co to jest I2P i jak to działa?

Koncepcja I2P powstała w 2003 roku i skupia się na anonimizacji sieci i tworzeniu bezpiecznego połączenia między użytkownikami. Tworzy własny wewnętrzny Internet i może być dostępny za pomocą specjalnego oprogramowania, aby komunikować się między innymi użytkownikami.

I2P polega na anonimowej komunikacji i nie pozwala nikomu wiedzieć, co mówisz i do kogo mówisz. Na przykład, jeśli chcesz wysłać wiadomość do Michaela, przejdzie ona przez 3 różnych użytkowników I2P, zanim dotrze do Michaela. Jeśli Michael chce wysłać wiadomość, proces będzie przebiegał w odwrotnej kolejności.

Więc dlaczego nie wyślesz wiadomości bezpośrednio do Michaela i zaoszczędzisz dużo czasu? Dzieje się tak dlatego, że jeśli ktoś uważnie śledzi twoją wiadomość, nie będzie wiedział, która wiadomość jest twoja i do kogo dokładnie ją wysyłasz. Jeśli obawiasz się, że ktoś z Twoich rówieśników przyjrzy się Twojej wiadomości, to również nie jest to prawda. Widzisz, wiadomość jest wysoce zaszyfrowana przy użyciu szyfrowania AES. Podsumowując, Twoja wiadomość jest przez cały czas chroniona.

Korzyści z I2P

- Jest przeznaczony do przeglądania usług ukrytych w ciemności

- Współpracownicy są wybierani tylko na podstawie silnego profilowania i wyników w rankingu

- Nawet gdy atakujący wejdzie do tunelu, wykryje aktywność

- Tunele przenoszące wiadomość są krótkotrwałe, co uniemożliwia atakującemu jej zaatakowanie. Tunele TOR są długowieczne

- Wszyscy rówieśnicy i użytkownicy uczestniczą w routingu

Co to jest TOR i jak działa?

TOR umożliwia użytkownikom anonimowe surfowanie po Internecie (tzw. clearnet). Tworzy bezpieczną ścieżkę dostępu użytkowników do Internetu. Tworzy anonimową komunikację za pośrednictwem sieci nakładek wolontariuszy, która składa się z tysięcy przekaźników. Oznacza to, że wiadomość przechodzi przez tysiące użytkowników, którzy ukrywają Twoją pierwotną lokalizację przed władzami.

Korzyści z TOR

- Ma większą liczbę obserwujących i bazę użytkowników

- Jest bardziej popularny w społecznościach hakerskich

- TOR jest bardziej finansowany przez społeczność, ponieważ ma więcej programistów

- TOR świetnie przystosował się do odblokowywania treści i ataków DOS

- Ma niską przepustowość

Różnica między I2P a TOR

Zarówno I2P (Invisible Internet Project), jak i TOR (The Onion Router) są uważane za anonimowe sieci proxy. Te sieci proxy są znane z różnych witryn Darknet, takich jak Agora Marketplace. I2P został opracowany przy użyciu koncepcji Javy i wykorzystuje rozproszony model peer to peer. I2P kieruje się zasadą projektowania API, która sama w sobie jest pomocna w zapewnieniu większej anonimowości.

Router cebulowy (TOR) został opracowany do potajemnego surfowania po widocznym Internecie. TOR zazwyczaj stosuje scentralizowane, oparte na katalogach podejście do zarządzania i monitorowania własnej sieci. To scentralizowane podejście pomaga firmie TOR gromadzić i raportować statystyki użytkowania sieci.

W sieci TOR występują trzy różne typy węzłów. Węzły te nazywane są serwerami katalogowymi, punktami wyjścia i przekaźnikami wewnętrznymi. Gdy łączysz się z siecią TOR, Twój ruch internetowy odbija się między różnymi powtórkami, a następnie dociera do miejsca docelowego przez węzły wyjściowe.

I2P vs. TOR: Porównanie prędkości

I2P nie jest znany ze swojej szybkości, ale wciąż jest szybszy niż TOR. Jeśli spróbujesz pobrać Torrent, może dać ci maksymalną prędkość 1 Mb / s. Jeśli interesuje Cię skuteczny out-proxy, musisz wybrać I2P. Natomiast jeśli jesteś zainteresowany uzyskaniem świetnej sieci routingu cebuli, musisz w tym celu wybrać TOR.

Jednym z powodów powolnego działania TOR jest jego sieć. Gdy Twoje dane przechodzą przez wiele węzłów, zwykle są wolniejsze pod względem szybkości.

Którego narzędzia należy użyć do Darknet

Chociaż nie radzilibyśmy nikomu wchodzić do Darknetu, ponieważ jest on pełen niebezpieczeństw, oba te narzędzia mogą być używane do zachowania anonimowości w Darknet.

I2P jako Darknet

I2P został opracowany, aby nazywać się prawdziwym narzędziem bezpieczeństwa Darknet ze względu na jego funkcję „sieci w Internecie".

TOR jako Darknet

Router cebulowy (TOR) to niewielka część głębokiej sieci, która pozostaje poufna. Ponieważ anonimowość jest jedną z najważniejszych cech Darknetu. Możesz łatwo uzyskać dostęp do sieci Darknet za pomocą TOR. Adresy URL stron darknet są zwykle połączone z „.onion”, „.com” lub „.org”, które są dostępne dla użytkowników TOR.

Jak mogę używać I2P i TOR razem?

Aby używać I2P i TOR razem, należy wykonać poniższe kroki. Te kroki obejmują:

- Najpierw pobierz plik konfiguracyjny FoxyProxy

- Pobierz przeglądarkę TOR: https://www.torproject.org/download/download-easy.html.en

- Zainstaluj przeglądarkę TOR, po zainstalowaniu otwórz przeglądarkę i połącz ją z TOR

- Po połączeniu przejdź do strony FoxyProxy Addon (dostępnej w przeglądarce TOR), a następnie zainstaluj ją

- Po instalacji uruchom ponownie przeglądarkę TOR, a następnie naciśnij klawisze takie jak: CTRL+SHIFT+A, kliknij przycisk opcji dla FoxyProxy

- W opcjach FoxyProxy przejdź do Plik>Importuj ustawienia i wybierz plik .xml, który został pobrany wcześniej

- Przeglądarka może ulec awarii lub nie, jednak należy ją ponownie uruchomić, aby móc z niej korzystać

W ten sposób możesz używać przeglądarki TOR do surfowania zarówno po I2P, jak i TOR w systemie Windows.

Końcowe przemyślenia

I2P i TOR to dwie różne metody zwiększania bezpieczeństwa komunikacji. I2P tworzy własny Internet i czyni komunikację anonimową, podczas gdy TOR zapewnia tylko bezpieczniejszy kanał komunikacji, utrzymując szyfrowanie wiadomości. Krótko mówiąc, zarówno I2P, jak i TOR oferują różne metody dostępu do informacji i anonimowego surfowania po widocznym Internecie.

TOR ma przewagę, jeśli chodzi o zapewnienie wydajnego anonimowego dostępu do otwartego Internetu, podczas gdy I2P jest prawdziwym narzędziem Darknet, ponieważ jest siecią we własnym Internecie. Jeśli porównasz szczegółowo I2P i TOR, zdasz sobie sprawę, że oba mają zalety i wady, których nie można przeoczyć. Ale jak powiedziałem wcześniej, pomarańczy i jabłek nie można porównywać.

Aby zwiększyć bezpieczeństwo, wypróbuj najlepszą sieć VPN dla tor.